Aufgrund der besonderen Situation in diesem Jahr wurde die WorldWide Developer Conference (WWDC) 2020 von Apple etwas später im Juni als sonst eröffnet. Da COVID-19 auch zur Jahresmitte noch ein großes Problem darstellt, wird dieses wichtige Apple-Ereignis komplett virtuell abgehalten. Somit sitzen wir dieses Mal praktisch alle in der ersten Reihe, wenn Neuigkeiten vorgestellt, Ankündigungen gemacht und kommende Entwicklungen für Apple-Plattformen thematisiert werden. Von besonderem Interesse für Unternehmen und Sicherheitsteams ist dabei das Beta-Release der nächsten macOS-Version. In diesem Beitrag fassen wir die wichtigsten bisher angekündigten Änderungen in Bezug auf die macOS-Sicherheit zusammen. Auf geht‘s!

1. Wird Ihre Hardware macOS 11.0 Big Sur unterstützen?

Um von den Vorteilen der Änderungen zu profitieren, die mit Big Sur in macOS eingeführt wurden, brauchen Sie natürlich kompatible Apple-Hardware. Es gibt sieben unterstützte Produktlinien für macOS Big Sur, wobei die ältesten unterstützten Modelle aus dem Jahr 2013 stammen:

- Mac Pro, 2013 und neuer

- MacBook Air, 2013 und neuer

- MacBook Pro, Ende 2013 und neuer

- Mac Mini, 2014 und neuer

- iMac, 2014 und neuer

- MacBook, 2015 und neuer

- iMac Pro, 2017 und neuer

Was bedeutet das für Unternehmen?

Ältere Hardware in Ihrer Mac-Flotte spürt wahrscheinlich schon den Stress durch die ressourcenintensiven Betriebssystem-Versionen Mojave und Catalina. Die entscheidende Frage ist jedoch, wie viel macOS-Hardware Sie noch aktualisieren möchten, bevor die ARM-Chiphardware Ende 2020 und im Jahr 2021 verfügbar sein wird.

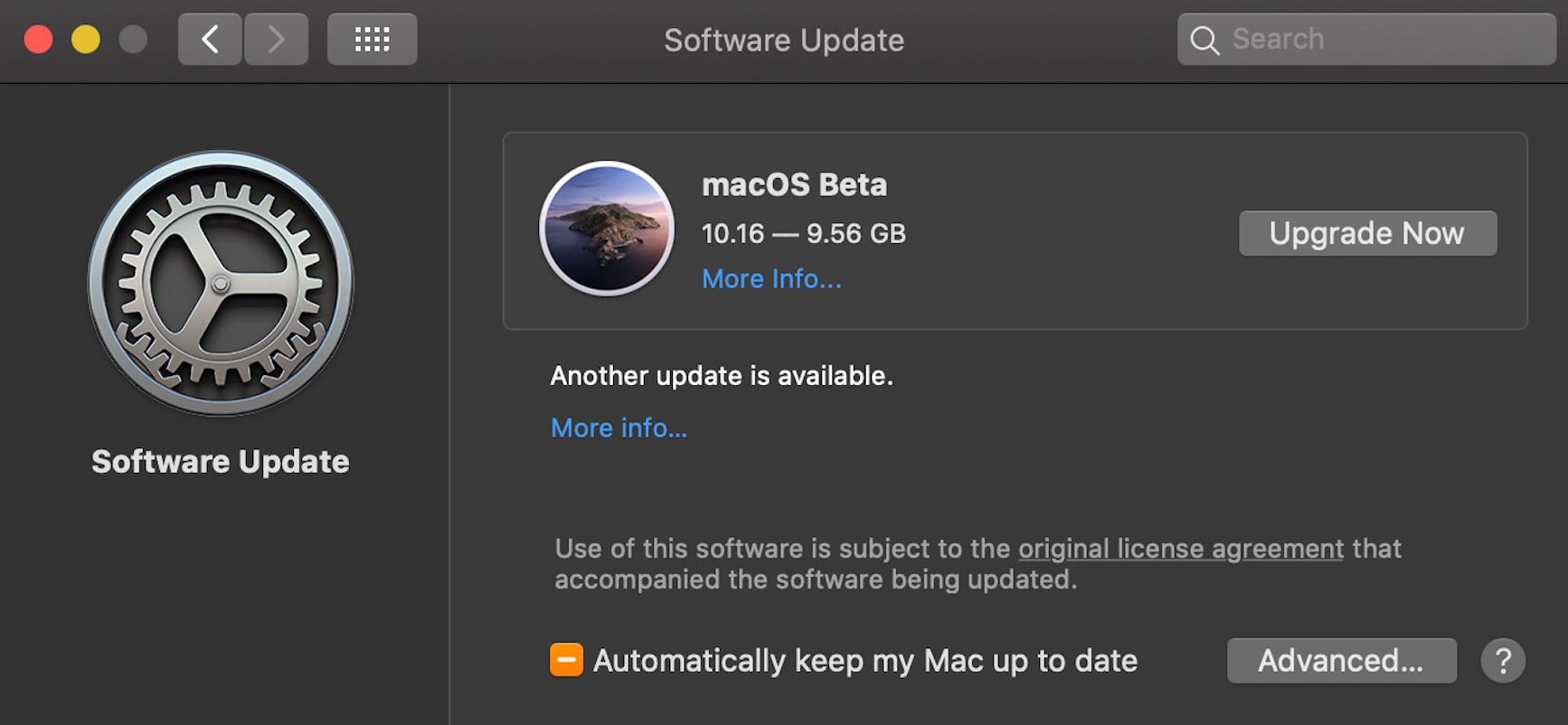

2. Big Sur-Versionsnummer: Ist es macOS 10.16 oder 11.0?

Das erste Release der macOS Big Sur-Betaversion enthielt einige größere Änderungen, die in der Apple-Keynote vom Montag nicht explizit erwähnt wurden. Sehr aufmerksame Beobachter bemerkten sofort, dass der Nachfolger von macOS 10.15 nicht macOS 10.16 heißt! Stattdessen hat Apple seinem Mac OS X nach 20 Jahren endgültig den letzten Sargnagel verpasst – und zwar nicht nur im Namen, sondern auch in der Versionsnummer: Big Sur ist das erste macOS 11.0!

Was bedeutet das für Unternehmen?

Kleine Ursache, große Wirkung. Das muss Apple bereits gerade selbst feststellen. Sehr viele Unternehmensworkflows basieren auf Skripten, die nach Versionsnummern im Bereich 10.x suchen. Diese funktionieren ab sofort nicht mehr.

if [[ ${osvers_major} -ne 10 ]]; then

Sogar Apples eigene Prüfung auf Software-Updates sucht wohl nach 10er-Versionen und die erste Beta-Version wurde mit der Nummer 10.16 bereitgestellt (möglicherweise auch der Rest; tatsächlich gibt es viel interne Dokumentation, die sich auf „10.16“ bezieht).

3. Kexts dürfen vorerst bleiben

Als weitere große Überraschung stellte sich heraus, dass das vielfach erwartete Ende der Kernel-Erweiterungen nicht eingetreten ist, obwohl Apple wirklich einiges dafür getan hat, Entwickler und Benutzer so schnell wie möglich zum Umstieg von Kexts auf Systemerweiterungen und das DriverKit zu bewegen.

Doch nun bleiben Kexts weiter eine Option für Unternehmen mit kritischen Abhängigkeiten. Zudem gibt es ein neues Tool namens kmutil, mit dem das Laden, Entladen und Diagnostizieren von Kexts und „Kext-Sammlungen“ in Big Sur verwaltet werden kann.

Was bedeutet das für Unternehmen?

Unternehmen werden auf macOS Big Sur aktualisieren können, ohne den Verlust von kextabhängigen Funktionen in der Software befürchten zu müssen. Dabei ist jedoch zu beachten, dass kextutil und kextload jetzt durch kmutil ersetzt wurden und dass es Änderungen und Einschränkungen bei der Funktionsweise von Kexts gibt (Details siehe Manpage).

Apple hat klargestellt, dass sich die Entwickler trotzdem von den Kexts verabschieden sollten:

SentinelOne-Kunden können sicher sein, dass unser kommender macOS 4.4-Agent keine Kexts verwendet und mit macOS 10.15 Catalina und macOS Big Sur kompatibel sein wird.

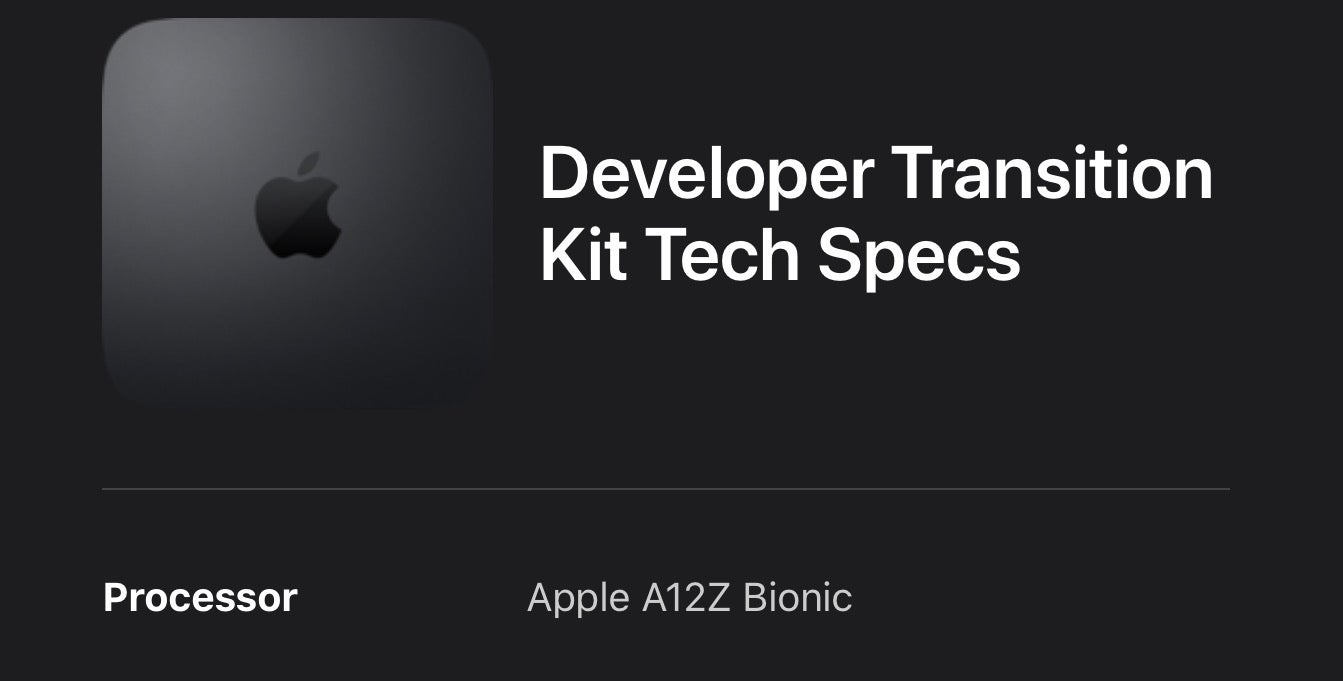

4. Kompatibilität mit Rosetta 2, Apple Silicon und Universal Binaries

Eine weitreichende Änderung, die am Ende der Keynote erwähnt wurde, wurde in den Medien bereits weitgehend erwartet: Apples Wechsel zu einem ARM-basierten Chipsatz für macOS, der auf der WWDC 2020 auf den Namen „Apple Silicon“ getauft wurde. Obwohl noch keine ARM-basierte Hardware verfügbar ist, wird ein Developer Transition Kit zur Verfügung gestellt. Zudem hat Apple bekanntgegeben, dass man Ende 2020 mit der Auslieferung von ARM-Macs beginnen wird.

Um den Umstieg zu erleichtern, hat Apple eine alte Bekannte für alle wiederbelebt, die sich noch an den Wechsel von PowerPC zu Intel erinnern: Rosetta. Diese Software-Layer-Technologie wurde unter dem Namen Rosetta 2 neu erfunden und ermöglicht, dass bestimmte Software-Klassen, die auf Intel-Architektur kompiliert wurden, auf ARM-gesteuerten Geräten ausgeführt werden.

Es gibt jedoch ein paar Probleme mit Rosetta 2. Erstens: Die Übersetzung braucht natürlich Zeit und keine noch so intelligente Optimierung kann verhindern, dass bestimmte Anwendungen, die Rosetta 2 nutzen, langsamer als bei der nativen Ausführung auf der Intel-Architektur gestartet oder ausgeführt werden, für die sie kompiliert wurden. Um dieses Problem zu vermeiden, hat Apple auch ein neues binäres Format namens Universal (auch bekannt als „Fat“) für mehrere Architekturen eingeführt. Es erlaubt Entwicklern, bestehende macOS-Anwendungen für die native Ausführung auf Apple Silicon zu portieren. Mit Xcode 12 oder höher können sie eine „Fat“-Binärdatei erstellen, die Architekturen für beide Maschinen enthält. Ein ARM-basierter Mac muss diese Universal Binaries dann nicht mehr kompilieren.

Das zweite Problem mit Rosetta 2 besteht darin, dass das Tool nicht jede auf Intel-Architektur kompilierte Software in ein Produkt übersetzt, das auf Apple Silicon läuft. Insbesondere Windows-Virtualisierungssoftware und Kernel-Erweiterungen werden nicht unterstützt. Wer hofft, mit Rosetta 2 eine „Du kommst aus dem Gefängnis frei“-Karte für seine Kernel-Erweiterungen zu bekommen, liegt damit falsch. Es bleibt unklar, welche Zukunft virtuelle Windows-Maschinen unter macOS haben werden, obwohl zumindest VMware scheinbar noch ein wenig Hoffnung vermittelt, dass noch nicht alles verloren ist.

Was bedeutet das für Unternehmen?

Der von vielen erwartete Wechsel zu ARM, für den Apple einen Zeitraum von zwei Jahren veranschlagt, wird keine unmittelbaren Auswirkungen auf Unternehmen haben. Mittel- bis langfristig müssen sich IT-Teams jedoch einen Überblick verschaffen, welche Anwendungen nativ mit Universal Binaries ausgeführt werden können, welche in der Rosetta 2-Übersetzung schwerfällig laufen und welche einfach inkompatibel sind.

Die Entscheidung mit den weitreichendsten Folgen für Unternehmen betrifft – wie bereits in diesem Beitrag erwähnt – den richtigen Zeitpunkt des Hardware-Upgrades und ob es im besten Interesse Ihres Unternehmens ist, auf die ARM-gesteuerten Macs zu warten, bevor weitere Käufe getätigt werden.

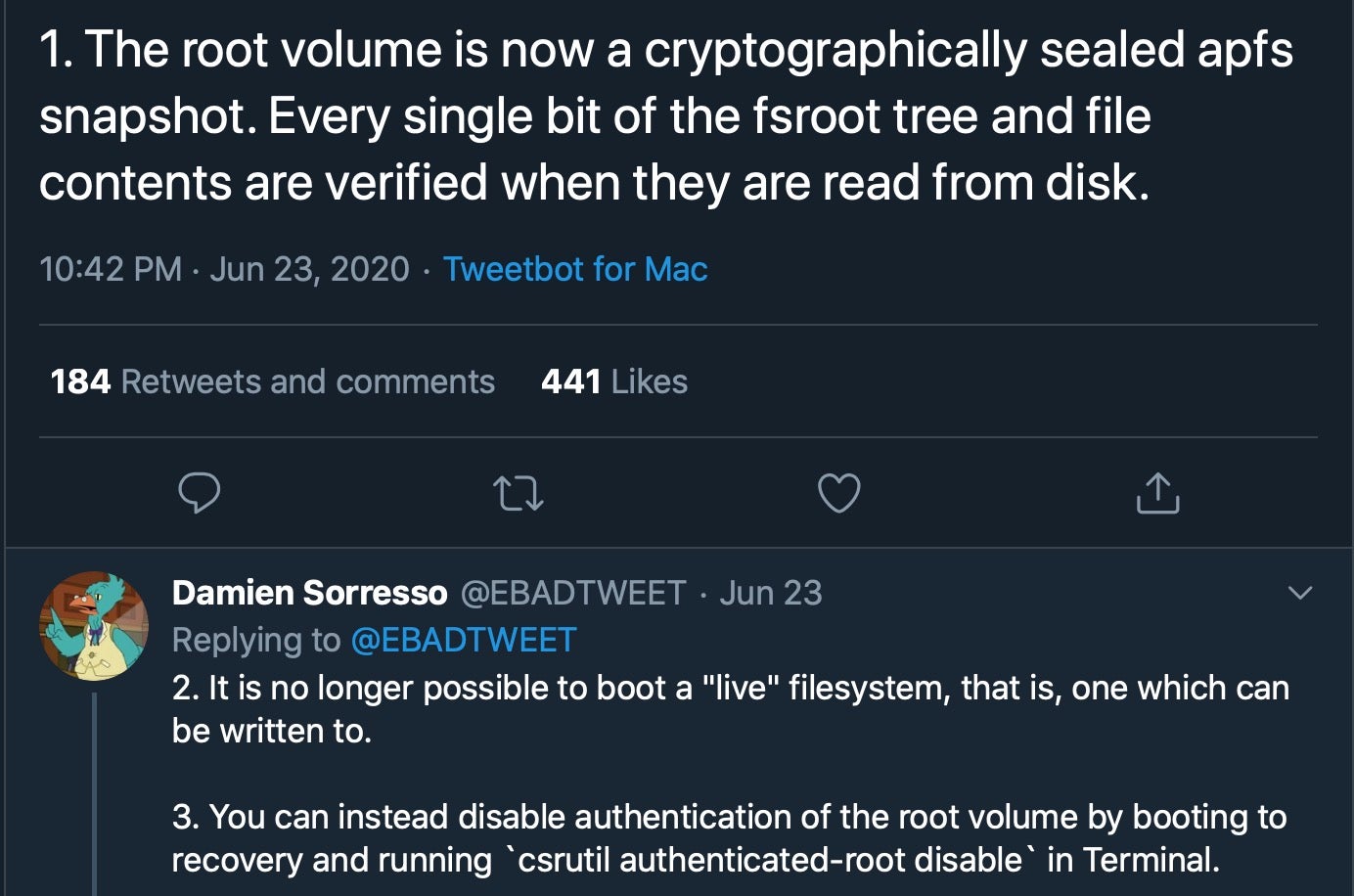

5. Zutritt verboten! Ein kryptografisch signiertes System-Volume

Neben den bereits erwähnten großen Änderungen gibt es weitere wichtige Änderungen, die weniger Aufmerksamkeit erfahren haben. Dazu gehört, dass mit macOS 11 eine kryptografische Signatur des System-Volumes eingeführt wird. In Catalina hat Apple bereits eine Architekturänderung vorgenommen, um das Root-Volume in zwei Bereiche zu teilen: ein schreibgeschütztes System-Volume und ein Daten-Volume für alles andere.

Jetzt erhält das System-Volume einen zusätzlichen Schutz, indem es kryptografisch validiert wird, um Offline-Angriffe oder schädliche Manipulationen zu verhindern.

Was bedeutet das für Unternehmen?

Da Änderungen am System tabu sind, seit Apple vor langer Zeit den Systemintegritätsschutz (System Integrity Protection) in macOS El Capitan 10.11 eingeführt hat, sollte diese Absicherung des System-Volumes die IT- und Sicherheitsteams nicht vor allzu große Herausforderungen stellen.

Die Änderung zieht jedoch einige Folgen nach sich. Eine besteht darin, dass FileVault das System-Volume im Ruhezustand unter macOS 11 nicht mehr verschlüsseln muss. Das Daten-Volume wird weiterhin durch die FileVault-Verschlüsselung geschützt, sofern diese aktiviert ist.

Zweitens: Der Versuch, eine „Live“-Version des Betriebssystems (z. B. ein beschreibbares Dateisystem) durch Deaktivieren des Systemintegritätsschutzes zu booten, funktioniert nicht mehr. Sie können die Schutzeinrichtungen deaktivieren und Änderungen vornehmen, solange das Betriebssystem nicht gebootet ist. „Live“-Änderungen sind mit macOS 11 jedoch vom Tisch.

6. Zugänge und Abgänge im Netzwerkbereich

Es wurden einige kleinere Änderungen in Bezug auf die Netzwerk- und Internet-Nutzung vorgenommen, die Ihre Sicherheit oder Workflows beeinflussen könnten und an dieser Stelle zusammengefasst werden sollen.

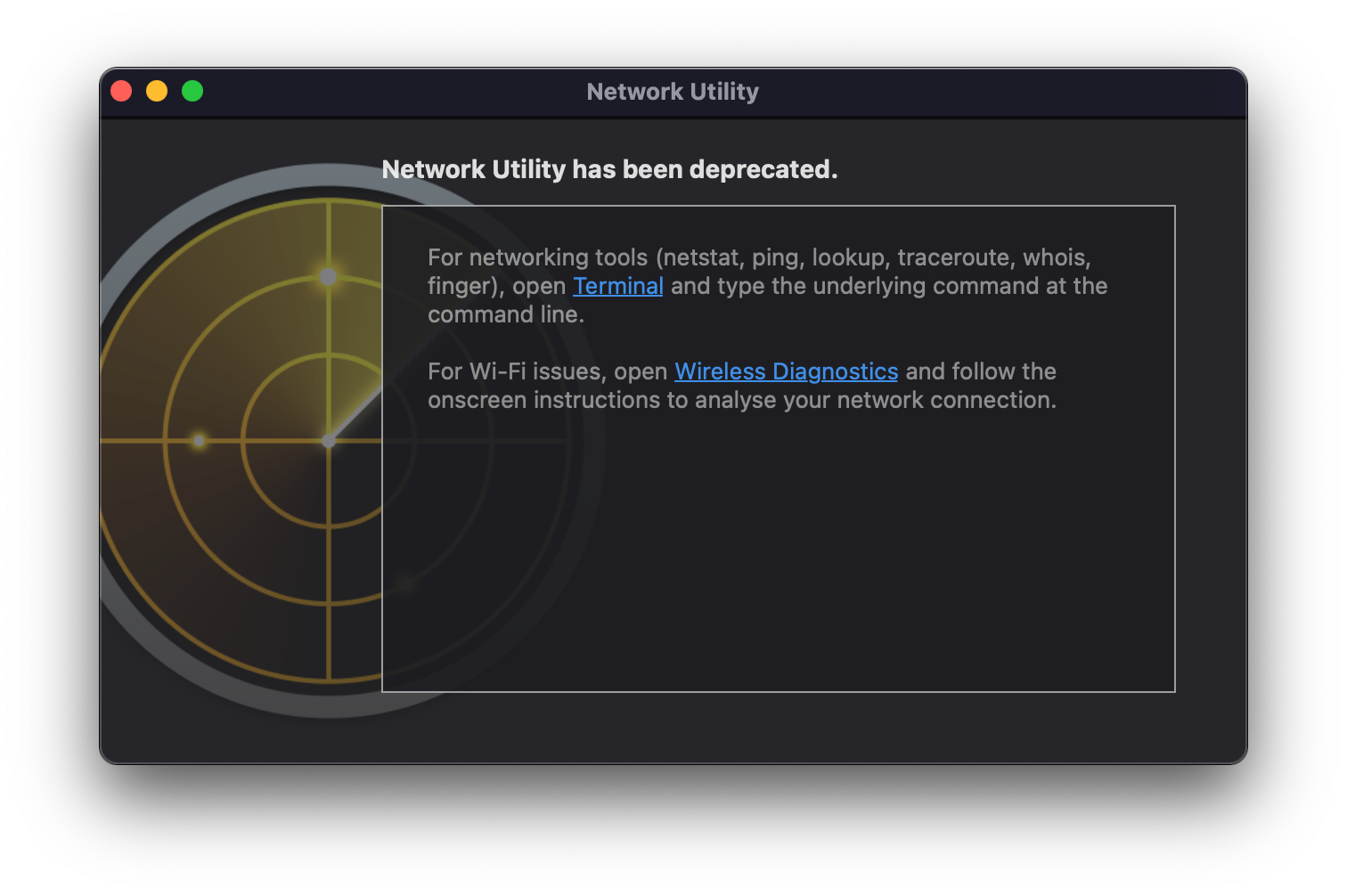

Die erste Änderung wurde von MacRumors öffentlich vermeldet und besteht darin, dass die bewährte Anwendung „Network Utility“ als „veraltet“ eingestuft wurde, obwohl sie nach den uns vorliegenden Informationen nun überhaupt nicht mehr funktioniert.

Network Utility enthält eine Reihe nützlicher Tools wie Netstat, Ping, Traceroute und Port Scanning.

Darüber hinaus hat Apple einen nützlichen Datenschutz-Tracker und Blocker in Safari integriert, mit dem Benutzer sehen können, welche Tracking-Cookies eine Website verwendet, die von Safari blockiert werden. Wie hier öffentlich vermeldet, öffnet die Datenschutz-Schaltfläche in der Symbolleiste ein Popup-Fenster mit detaillierten Informationen, von dem aus weitere Fenster aufgerufen werden können.

![]()

Aufgrund der oft missbräuchlichen Nutzung von Erweiterungen in allen beliebten Browsern werden sich die Sicherheitsteams für die neue Web-Erweiterungsfunktion in macOS Big Sur interessieren. Damit können vorhandene Chrome- und Firefox-Erweiterungen über das Tool xcrun problemlos für die Verwendung mit Safari 14 konvertiert werden. Apple hofft, die in diesem Zusammenhang geäußerten Sicherheitsbedenken ausräumen zu können, indem die Verteilung von Browser-Erweiterungen über den App Store weiterhin vorgeschrieben wird. Darüber hinaus gibt es neue Benutzersteuerungen für die Verwaltung von Browser-Erweiterungen.

Laut Berichten wird in Safari 14 auch HTTP/3 standardmäßig aktiviert sein. Die Release-Hinweise von Apple besagen, dass Big Sur die experimentelle HTTP/3-Unterstützung in Safari über „Experimental Features“ (Experimentelle Funktionen) im Menü „Developer“ (Entwickler) ermöglicht. Sie kann systemweit mit dem folgenden Terminal-Befehl aktiviert werden:

defaults write -g CFNetworkHTTP3Override -int 3

Da wir gerade über die Befehlszeile sprechen: Eine weitere Netzwerkänderung in macOS 11 betrifft das Dienstprogramm networksetup (/usr/sbin/networksetup).

Ab Big Sur dürfen normale Benutzer mit diesem Tool keine Netzwerkeinstellungen mehr ändern. Normale Benutzer können WLAN ein- und ausschalten sowie Netzwerkeinstellungen lesen, für Änderungen wird jedoch ein Administrator-Benutzername und -Kennwort benötigt.

Was bedeutet das für Unternehmen?

Insgesamt dürften diese Änderungen die Netzwerksicherheit erhöhen. Die Änderung am Befehlszeilen-Tool networksetup entspricht den Berechtigungen, die normale Benutzer in der Anwendung „System Preferences“ haben, und erfreulicherweise wird Apple bei den Tools konsistenter.

Darüber hinaus sehen wir keine signifikant vergrößerte Angriffsfläche aufgrund der steigenden Zahl von Browser-Erweiterungen, solange sie der App Store von Apple schnell und effektiv überwacht und entfernt, falls sie schädliches oder missbräuchliches Verhalten zeigen. Hier ist natürlich Apple in der Verantwortung. Die Sicherheitsteams der Unternehmen können jedoch davon ausgehen, dass die Einrichtung von Browser-Erweiterungen über MDM oder ähnliche Konfigurationstools sinnvoll sein dürfte, wenn man bedenkt, wie sich schädliche Erweiterungen in der Vergangenheit ausgewirkt haben und wie viele private und sensible Daten die Browser-Anwendungen durchlaufen. Aus diesem Blickwinkel ist das neue Tool für Datenschutzberichte eine begrüßenswerte Ergänzung von Safari 14 in Big Sur.

Abschließend zum Thema Netzwerke: Der Wegfall der App „Network Utility“ dürfte bei den IT-Teams nicht allzu viel Betroffenheit auslösen. Wahrscheinlich nutzen sie ohnehin schon die Befehlszeilen-Äquivalente der Tools, für die die Anwendung einen GUI-Wrapper bereitstellte. Daher wird sich die Trauer wohl in Grenzen halten.

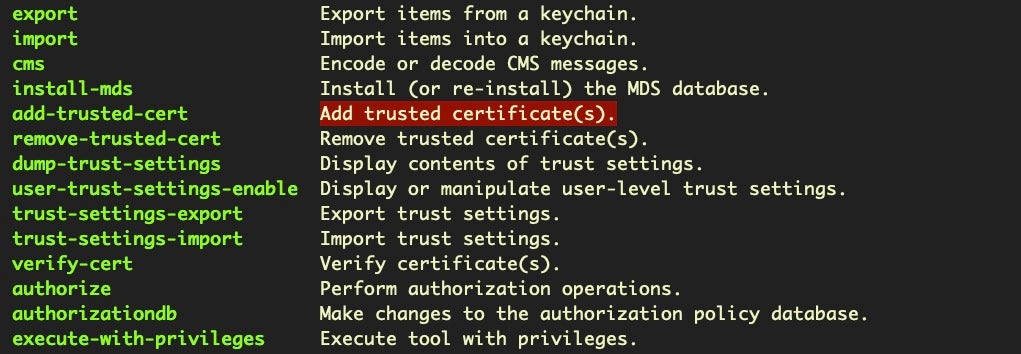

7. Zertifikatsprüfung: Root ist nicht genug

Unter macOS Catalina und früheren Versionen kann das Befehlszeilen-Tool security verwendet werden, um Zertifikatsprüfungseinstellungen zu ändern, wenn der effektive Benutzer als Root über das Flag add-trusted-cert ausgeführt wird (siehe Manpage des Tools in einer Catalina-Installation):

Unter macOS Big Sur reicht die einfache Ausführung mit der UID 0 für diese Änderung nicht aus. Sie muss zusätzlich mit einem Administratorkennwort bestätigt werden.

Als Bonus für verwaltete Unternehmensumgebungen erlaubt Apple die Änderung ohne Bestätigung, wenn Zertifikatsdaten mit dem Root-Zertifikat über ein Konfigurationsprofil bereitgestellt werden.

Was bedeutet das für Unternehmen?

Diese begrüßenswerte Absicherung der Zertifikatsprüfungseinstellungen kann Auswirkungen auf Ihren Workflow haben, wenn Sie Prüfungseinstellungen oder einen privilegierten Prozess, der die Funktion SecTrustSettingsSetTrustSettings aufruft, mit dem Befehlszeilen-Tool security ändern.

8. Konfigurationsprofile werden bevorzugt behandelt

Konfigurationsprofile, die über das Befehlszeilen-Tool profiles oder den Bereich „Profile System Preferences“ (Profilsystemeinstellungen) verwaltet werden, werden bereits seit einiger Zeit von macOS-Malware missbraucht. Hierbei kommt es hauptsächlich zu Adware-Infektionen, bei denen Startseiten- und Sucheinstellungen des Browsers manipuliert werden sollen. Bei weiteren Angriffen wurde u. a. versucht, schädliche DNS-Einstellungen konfigurieren. Profile haben sich zu einem bevorzugten Ziel von Adware entwickelt, nachdem Apple in früheren Betriebssystem-Releases dazu überging, Safari-Browsereinstellungen stärker abzusichern.

Apple hat diese missbräuchliche Nutzung von Profilen erkannt und die Latte für ihre Installation unter macOS Big Sur höher gelegt. Wenn das Gerät nicht in einem MDM-Programm registriert ist und der Benutzer ein Profil installiert, muss er die Installation nun manuell in der Anwendung „System Preferences“ durchführen. Dort informiert auch ein Fenster über das tatsächliche Verhalten des Profils.

Dieser Prozess beinhaltet jedoch ein seltsames achtminütiges Timeout: Sollte der Benutzer die Installation nicht innerhalb dieser Zeit abschließen, entfernt macOS Big Sur sie aus den Systemeinstellungen.

Was bedeutet das für Unternehmen?

Ihr Unternehmen nutzt Profile wahrscheinlich nur über eine MDM-Lösung, sodass die meisten von dieser Änderung nicht betroffen sind. Wenn Sie für die Installation von Profilen aus irgendeinem Grund manuelle Skripte erstellen, müssen Sie Ihren Benutzern zeigen, wie sie die Schritte (in weniger als acht Minuten!) ausführen müssen.

Da Autoren von Adware und anderer macOS-Malware ganz sicher über Social Engineering versuchen werden, Profile zu missbrauchen, sollte diese Änderung einige der gefährlichsten Akteure abschrecken.

9. Überraschenderweise keine Überraschungen bei der App-Sicherheit

Es kann zwar noch einiges geschehen bis zum Ende der WWDC 2020, aber bisher gab es keine Ankündigungen oder Andeutungen, dass Apple seinen Ansatz bei der Anwendungssicherheit mit macOS 11 ändern könnte. Bei so vielen sicherheitsbezogenen Änderungen „unter der Haube“ mögen die Sicherheitsteams der Unternehmen vielleicht auf größere Entwicklungen gehofft haben, aber erst einmal heißt es wohl abwarten.

In macOS 11 setzt Apple wohl weiter auf ein Modell, das in den Jahren von macOS 10.x zwar Fortschritte gemacht hat, dem Rest der Branche aber irgendwie immer noch hinterherläuft, weil es bei der Erkennung und Abwehr auf statische Signaturen setzt. Das App-Sicherheitsmodell sieht weiterhin wie folgt aus:

- Schützen: Code-Signatur, Notarisierung und Systemrichtlinienkontrollen über Gatekeeper

- Erkennen: Malware-Blockierung über statische Yara-Regeln in XProtect

- Entfernen: Entfernen bekannter Malware über statische Erkennungssignaturen in MRT.app

Was bedeutet das für Unternehmen?

Obwohl Apple bewundernswert viel Augenmerk auf Sicherheit legt – und einige der Änderungen in Big Sur mehr als begrüßenswert sind –, wirkt das Betriebssystem in bestimmten Bereichen ungewöhnlich weltfremd. Während sogar Windows schon eine Art rudimentäre Verhaltenserkennung nutzt, wirkt Apple durch sein Beharren auf dem Triumvirat von Gatekeeper, XProtect und MRT.app langsam altmodisch.

Gatekeeper und Notarisierung werden durch einfache Social Engineering-Tricks ausgehebelt, die Angreifer seit 10.14 anwenden und eher noch verfeinert haben. Die statischen YARA-Regeln von XProtect sind darauf angewiesen, dass Apple die Malware bereits kennt (d. h. ein Benutzer oder Unternehmen muss erst infiziert werden, bevor Apple die Signaturen aktualisieren kann). Die MRT.app wird zudem nur ausgeführt, wenn sie aktualisiert wird, der Benutzer sich anmeldet oder den Mac neu startet. Das heißt, die meiste Zeit während der Nutzung des Mac ist sie inaktiv.

Hinzu kommt, dass die Sicherheitsteams der Unternehmen keine Transparenz in Bezug auf das aktuelle oder bisherige Verhalten dieser Tools erhalten. Selbst bei der neuesten Iteration von Apple macOS mit neuem Namen, neuer Versionsnummer und vielen neuen Funktionen benötigen Sie zum Schutz Ihrer Macs immer noch dringend eine verhaltensbasierte Sicherheitsplattform, die bekannte und unbekannte schädliche Aktivitäten erkennen, abwehren und melden kann.

Zusammenfassung

Bis zum Ende der WWDC 2020 sind es noch ein paar Tage und wir werden diesen Beitrag aktualisieren, falls es noch neue Ankündigungen geben sollte. Was wir bisher von macOS 11 gesehen haben, gefällt uns und wir begrüßen die bisher bekannt gewordenen Änderungen. Die meisten sollten Ihrem Sicherheitsteam helfen, die Sicherheitslage Ihrer macOS-Flotte zu verbessern, wobei der Großteil der Workflows nur wenige Änderungen braucht.