Singularity™

Vulnerability Management

Die Basis für autonome Unternehmenssicherheit

Die Schwachstellenlandschaft wächst kontinuierlich und es fällt Sicherheits- und IT-Teams zunehmend schwerer, Schritt zu halten. Wenn Schwachstellen innerhalb weniger Stunden missbraucht werden und es mehrere Monate dauern kann, bis eine einzige Schwachstelle geschlossen wird, können Unternehmen kaum proaktiv agieren.

26%

aller Sicherheitsverletzungen sind mit der Ausnutzung einer Schwachstelleverbunden

4,55 Mio. USD

durchschnittliche Kosten einer Schwachstelle in Drittanbieter-Software

62%

aller kompromittierten Unternehmen waren sich ihrer Anfälligkeit nicht bewusst

Ist Ihr Netzwerk offen für Angriffe?

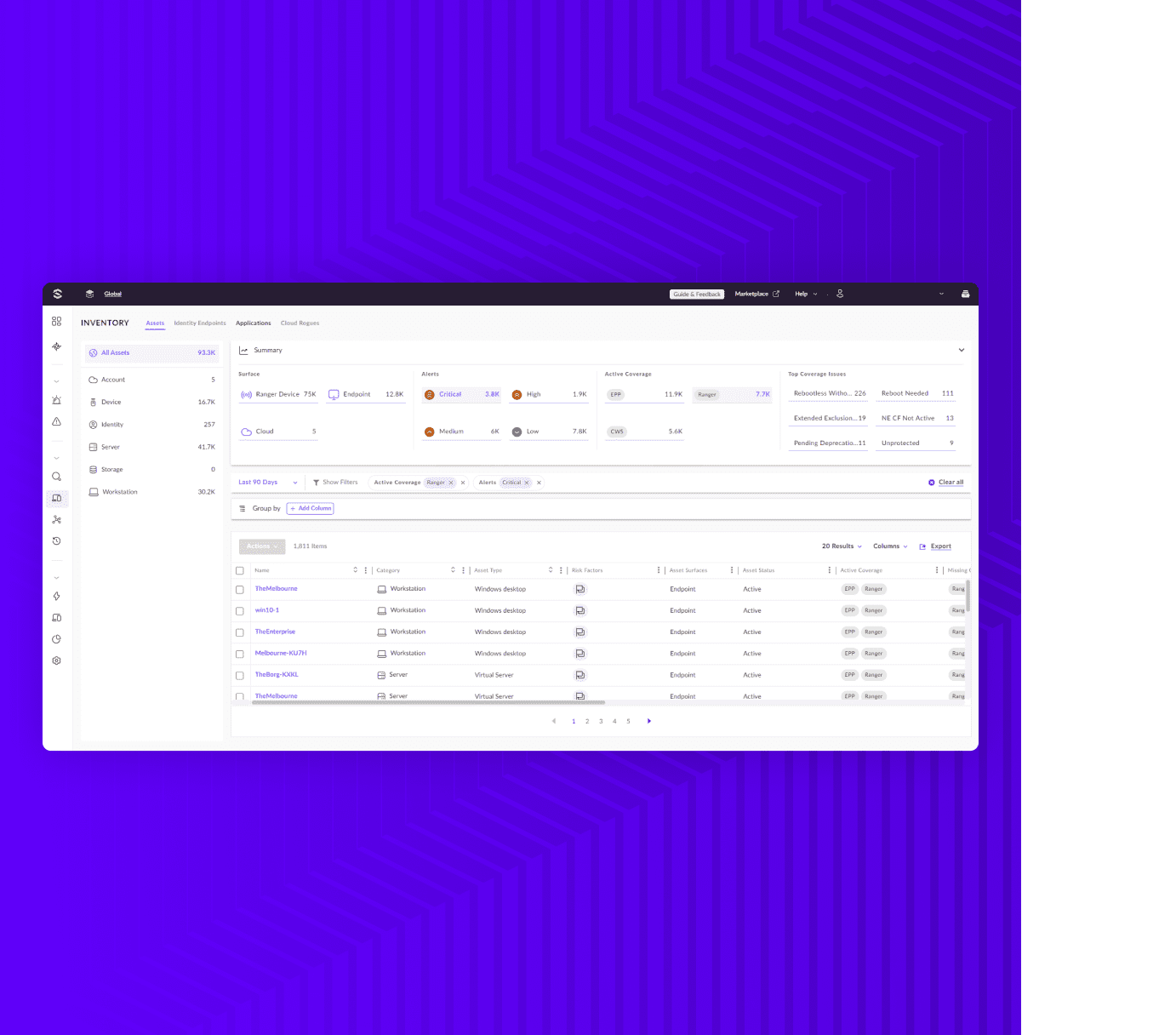

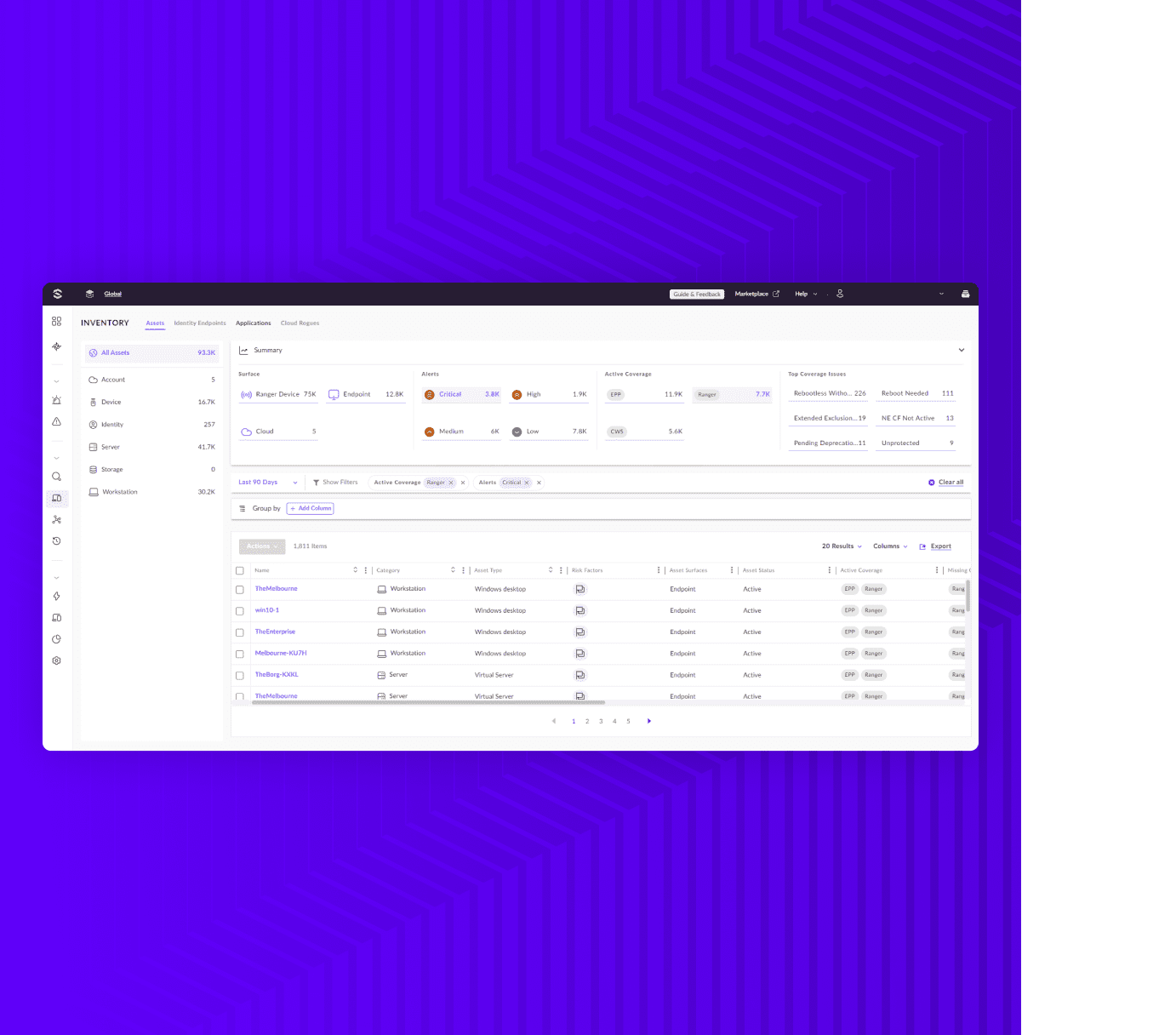

Decken Sie verborgene Risiken – unbekannte Geräte und Schwachstellen – in Ihrer Umgebung auf

Entdecken von Security relevanten blinden Flecken

Decken Sie riskante Assets auf und bewerten Sie deren Risiko mittels kontinuierlicher Schwachstellenanalyse.

Priorisierung von Schwachstellen

Auf Bedrohungsdaten basierende Priorisierung von Schwachstellen, die Umgebungsfaktoren und die Wahrscheinlichkeit der Ausnutzung einer Schwachstelle berücksichtigt.

Minimierung von Risiken

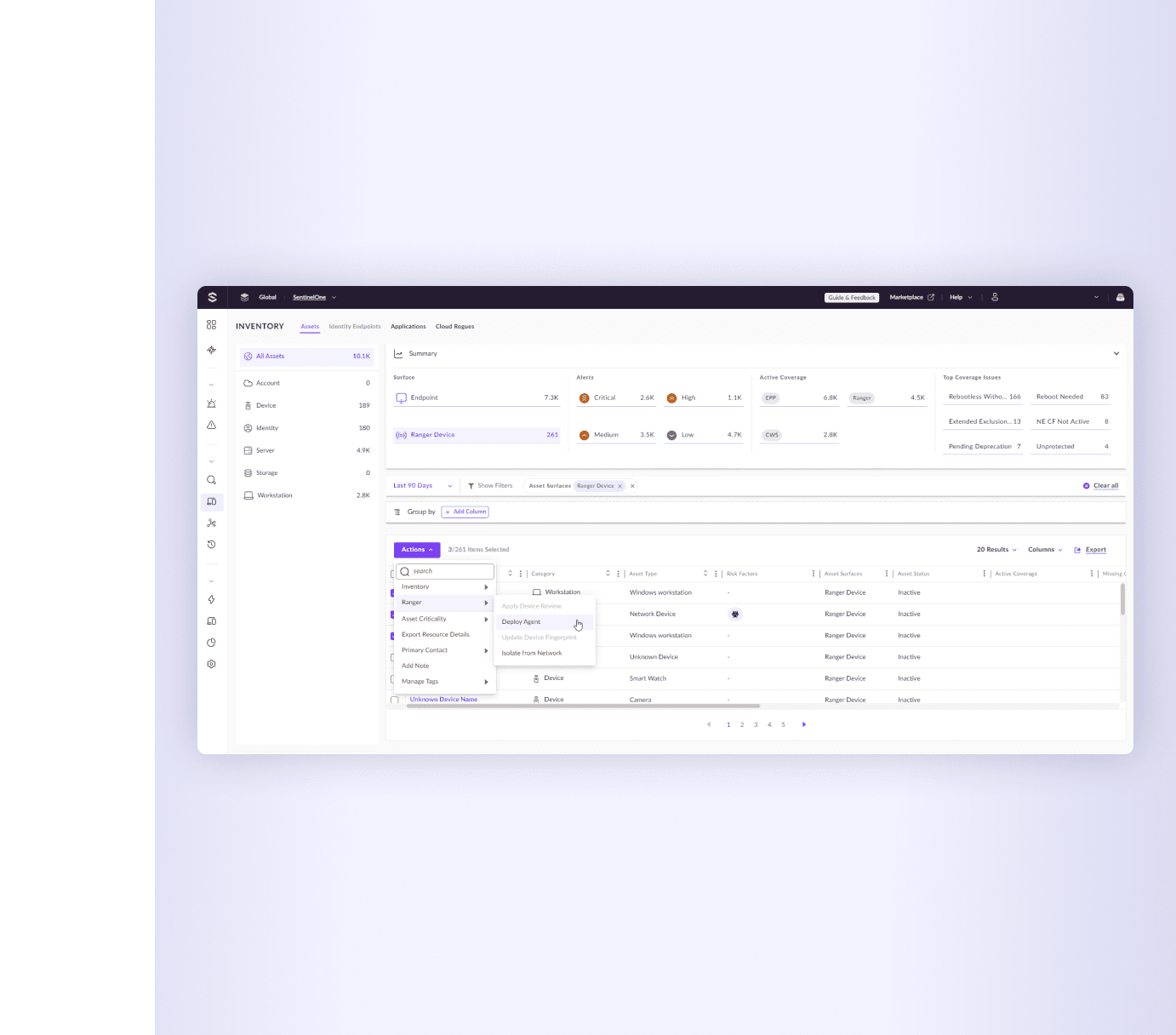

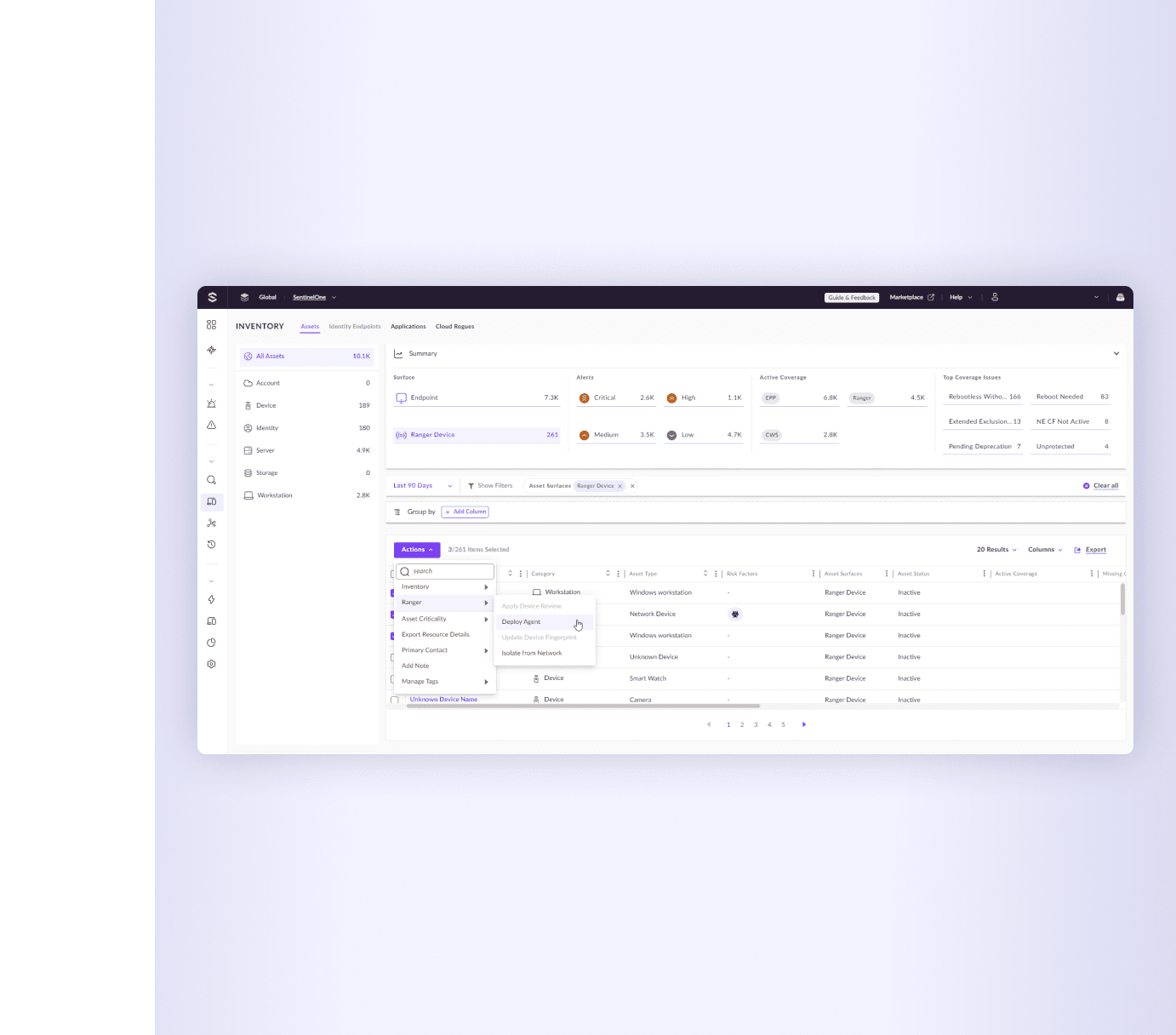

Automatisieren Sie Kontrollen mit optimierten Sicherheits- und IT-Workflows, um nicht verwaltete Endpunkte zu isolieren und Transparenzlücken mithilfe bereitgestellter Agenten zu schließen.

Verbesserte Transparenz, geringere Komplexität

Klassische Netzwerk-Schwachstellenscanner sind in Umgebungen mit vielen Fernzugriffen wenig effektiv. Identifizieren und priorisieren Sie Risiken mithilfe Ihrer vorhandenen Endpunktlösungen innerhalb von Minuten. Dabei müssen Sie aufwändig Scans nicht planen oder bandbreitenhungrige Netzwerk-Hardware einsetzen.

Einblicke in Schwachstellen und Risiken

Singularity Vulnerability Management gewährleistet einen kontinuierlichen Echtzeit-Überblick über Schwachstellen in Anwendungen und Betriebssystemen für Windows, macOS und Linux. Die Priorisierung der Schwachstellen erfolgt anhand der Wahrscheinlichkeit der Ausnutzung und der geschäftlichen Wichtigkeit, um die größten Risiken mit minimalem Aufwand zu reduzieren.

Einzigartige Netzwerktransparenz

Kombinieren Sie passive und aktive Scans, um Geräte – einschließlich IoT – außerordentlich präzise zu identifizieren und Fingerabdrücke zu erstellen. Damit erhalten Sie unverzichtbare Informationen für Ihre Sicherheits- und IT-Teams. Mit anpassbaren Scan-Richtlinien können Sie die Tiefe und den Umfang der Suche steuern und sicherstellen, dass sie Ihre Anforderungen erfüllt.

Hervorragende, fein abgestufte Kontrollen

Sie können jegliche Lücken in Ihrer SentinelOne-Agentenbereitstellung leicht identifizieren und automatisch schließen, sodass Ihre Sicherheitsmaßnahmen optimiert werden und umfassender Schutz gewährleistet ist. Verdächtige Geräte lassen sich mit einem einzigen Klick isolieren, sodass gewährleistet ist, dass Ihr Netzwerk nicht kompromittiert werden kann.

Möchten Sie die Singularity-Plattform ausprobieren?

Einzigartige Cloud-Transparenz, Sicherheit, Erkennung und Reaktion – ohne Kompromisse bei der Leistung.

Stoppen Sie Bedrohungen schneller, in größerem Maßstab und zuverlässiger als durch Menschen möglich.

Gewinnen Sie entscheidungsrelevante Erkenntnisse und reduzieren Sie Ihre Ausgaben mit dem SentinelOne Data Lake für Sicherheitsdaten.

Die Branche steht hinter uns

Die Leistung unserer Produkte wurde von führenden Experten, Analysten und Branchenverbänden getestet und bestätigt.

Endpoint Protection-Plattformen

- Führender Anbieter im 2024 Magic Quadrant™ für Endpoint Protection-Plattformen.

96% würden SentinelOne für EDR und EPP empfehlen.

- Mit 4,8/5 bewertet für Endpoint Protection Plattformen, sowie Endpoint Detection und Response Plattformen.