Das Gute

Glückwünsche gehen diese Woche an die Cyberpolizei von Rumänien, die eine Gang von Kriminellen verhaften konnte, die unter anderem Krankenhäuser mit der berüchtigten Ransomware Locky angegriffen hatte. Das DIICOT (Rumäniens oberste Behörde zur Bekämpfung von organisiertem Verbrechen und Terrorismus) durchsuchte Häuser in Rumänien sowie in der Republik Moldau und verhaftete vier Personen, die an kriminellen Aktivitäten beteiligt sein sollen und sich selbst „Pentaguard“ nennen.

Die „Pentaguard“-Gang gefährdete nicht nur Menschenleben durch Angriffe auf das Gesundheitswesen, sondern steht auch im Verdacht, Websites von Behörden und öffentlichen Einrichtungen sowie Finanzdienstleistern und Bildungsanbietern kompromittiert und verunstaltet zu haben.

Das Schlechte

Der Spruch „This is why we can’t have nice things“ (Darum können wir keine schönen Dinge haben) ist im englischen Internet-Sprachraum häufig zu hören. Ganz besonders passt er jedoch auf die Meldung, dass die raffinierte Hacker-Gruppe Winnti ihre hochentwickelte Malware gegen Spieleentwickler richtete. Auf den ersten Blick scheint es sich um eine ungewöhnliche Malware-Zielgruppe zu handeln, deren Entwicklung erhebliche Kompetenzen und Aufwand erfordert und bei der die Gefahr besteht, dass sie schon nach kurzer Zeit „verbrannt“ (d. h. für Sicherheitslösungen bekannt) ist. Typischerweise werden solche Ressourcen nur gegen sehr wertvolle Ziele wie Unternehmen oder Organisationen gerichtet, bei denen die Bedrohungsakteure wissen, dass der Preis die „Geschäftskosten“ bei Weitem aufwiegt und eine garantierte Rendite erzielt wird.

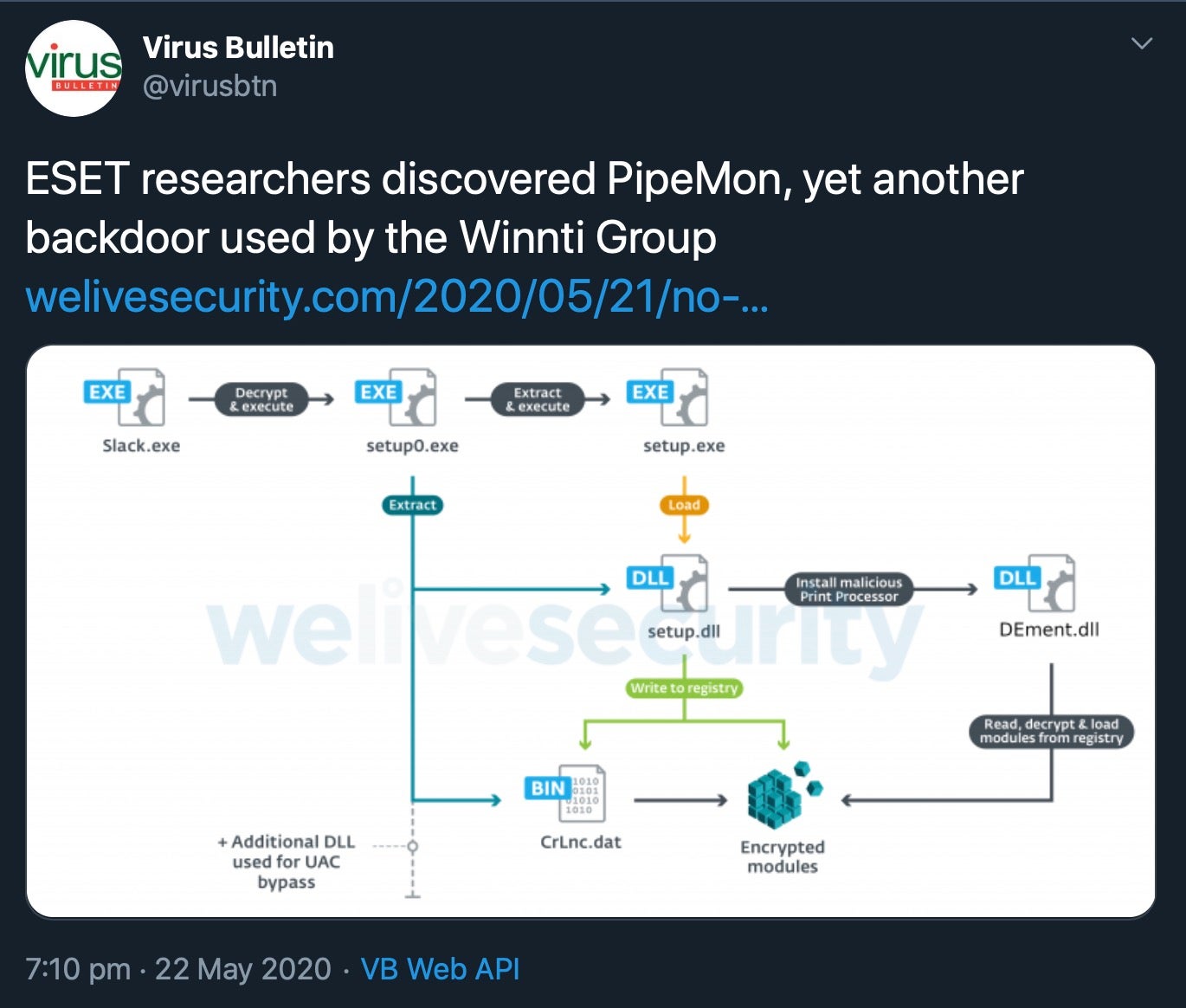

Hier hat sich Winnti jedoch einen gewissen Ruf erarbeitet: In dieser Woche veröffentlichte Berichte zeigen, dass die Malware, die sich an Windows-Druckertreiber hängt und damit bei jedem Neustart ausgeführt wird, nicht nur bei einem Lieferkettenangriff eingesetzt werden kann, sondern auch durch die Manipulation von In-Game-Währung in Computerspielen Profite abwirft. Ein Forumskommentar brachte es auf den Punkt: MMO-Spieleplattformen (Massive Multiplayer Online Games) haben hunderte Millionen Benutzer, führen Software mit umfangreichen Berechtigungen aus und implementieren oder erzwingen automatische Aktualisierungen, die kaum oder gar nicht untersucht werden. Aus Sicht eines Malware-Autors oder Botnet-Entwicklers macht sie das zum idealen Betätigungsfeld.

Die neue Winnti-Malware nutzt eine neuartige Backdoor, die als PipeMon bezeichnet wird, da sie zahlreiche „Pipes“ (engl. für Röhren) für die Kommunikation zwischen Modulen nutzt. Bei der Installation von PipeMon wurde ein legitimes Windows-Signaturzertifikat von Nfinity Games genutzt, das bei einem Hackerangriff im Jahr 2018 gestohlen wurde. Obwohl seither viel Zeit vergangen ist, wurde das Code-Signierungszertifikat bislang nicht zurückgezogen.

Das Hässliche

Die Rubrik der unschönen Nachrichten beginnt dieses Mal mit der britischen Fluglinie EasyJet. Wie in dieser Woche bekannt wurde, kam es bei der größten Airline Großbritanniens zur Kompromittierung von rund 9 Millionen E-Mail-Adressen von Kunden mitsamt den zugehörigen Reisedaten. Dabei wurden auch die Kreditkartendaten von schätzungsweise 2.208 Kunden offengelegt, was den Raubzug für die Kriminellen finanziell lohnenswert macht. EasyJet gab bekannt, die geltenden Vorschriften für Benachrichtigungen über Sicherheitsverletzungen eingehalten zu haben. Alle betroffenen Kunden würden bis zum 26. Mai benachrichtigt werden. Angesichts der Sicherheitsverletzung sollten EasyJet-Kunden besonders auf Phishing-E-Mails achten und ihre Kreditkartenabrechnung regelmäßig auf betrügerische Abbuchungen überprüfen.

Quelle: Getty

Quelle: Getty

In dieser Woche war der Kochbox-Anbieter Home Chef an der Reihe, eine Sicherheitsverletzung zu bestätigen, die vom bisher unbekannten Darknet-Datenhändler ShinyHunters verübt wurde. Die Gruppe wies im Verlauf des Monats Mai in verschiedenen kriminellen Foren auf große Datenschutzverstöße hin, doch ihre ersten Leaks erwiesen sich als nahezu wertlos. Beispielsweise wurde die Behauptung, ShinyHunters würde über 500 GB Microsoft-Quellcode verfügen, mit einiger Skepsis aufgenommen, als das veröffentlichte 1 GB große Beispielpaket sich als lediglich als Material erwies, dessen Veröffentlichung ohnehin geplant war.

Allerdings gaben Home Chef und einige weitere bekannte Websites Mitteilungen heraus, die andere Behauptungen der Gruppe stützten. Sicherheitsforscher gehen davon aus, dass das plötzliche Auftauchen von ShinyHunters als großer Datenhändler auf einen erfahrenen Akteur hinweist, der unter einer neuen Identität agiert. Unabhängig davon werden solche Sicherheitsverstöße die Sorgen betroffener Kunden vergrößern und Rufschädigungen für die betroffenen Unternehmen nach sich ziehen.

Like this article? Follow us on LinkedIn, Twitter, YouTube or Facebook to see the content we post.

Read more about Cyber Security

- Why On-Device Detection Matters: New Ramsay Trojan Targets Air-Gapped Networks

- Windows Security Essentials | Preventing 4 Common Methods of Credentials Exfiltration

- Hackers on Macs | What Are the Must-Have Apps & Tools?

- macOS Security | So How Do Macs Get Infected With Malware?

- Defending the Enterprise | Igor Glik, Vigilance MDR Team Lead

- Deep Dive: Exploring an NTLM Brute Force Attack with Bloodhound

- Anatomy of Automated Account Takeovers