Aktuelle Daten bestätigen, dass E-Mail-Phishing nach wie vor der vorherrschende Vektor für Malware-Infektionen in Unternehmen ist und dass Business Email Compromise (BEC) die Nummer eins unter den Ursachen für finanzielle Schäden durch Cyberkriminalität in Unternehmen bleibt. Die klassischen Phishing- und Spearphishing-Angriffe versuchen, das Opfer mit einer gefälschten E-Mail-Adresse zu täuschen. Bei einer raffinierteren Angriffsvariante kapert der Angreifer legitime E-Mail-Unterhaltungen und fügt eine Phishing-E-Mail in einen vorhandenen E-Mail-Austausch ein. Die Technik wird unterschiedlich bezeichnet, etwa als „Angriff über eine Antwortkette“, „gekaperte E-Mail-Antwortkette“ oder „Spam-Versand über gekaperte Threads“. SentinelLabs-Forscher haben sie bei ihrer jüngsten Analyse der Malware Valak beobachtet. In diesem Beitrag beschäftigen wir uns eingehend damit, wie das Kapern von E-Mail-Antwortketten funktioniert, und erklären, wie Sie sich und Ihr Unternehmen vor dieser Angriffstaktik schützen können.

Wie funktionieren Angriffe über E-Mail-Antwortketten?

Das Kapern einer E-Mail-Antwortkette beginnt mit der Übernahme eines E-Mail-Kontos. Die Hacker verschaffen sich entweder durch eine frühere Kompromittierung und Credential Dumping oder Techniken wie Credential Stuffing und Password Spraying Zugang zu einem oder mehreren E-Mail-Konten. Dann beginnen sie, die E-Mail-Unterhaltung zu beobachten, und warten auf die richtige Gelegenheit, um Malware oder schädliche Links an einen oder mehrere Teilnehmer einer laufenden Unterhaltung zu verschicken.

Diese Technik ist sehr effektiv, weil zwischen den E-Mail-Empfängern bereits ein Vertrauensverhältnis besteht. Der Bedrohungsakteur fügt sich nicht selbst als neuer Gesprächsteilnehmer ein und versucht auch nicht, die E-Mail-Adressen anderer Teilnehmer zu fälschen. Stattdessen sendet der Angreifer seine Malware-E-Mail vom echten Konto eines Teilnehmers aus.

Da der Angreifer Zugriff auf die komplette Unterhaltung hat, kann er seine Malware-Spam-Nachricht so anpassen, dass sie in den Kontext einer laufenden Konversation passt. Diese Tatsache und das bereits bestehende Vertrauensverhältnis gegenüber dem Absender erhöhen maßgeblich die Chance, dass das Opfer den schädlichen Anhang öffnet oder auf einen gefährlichen Link klickt.

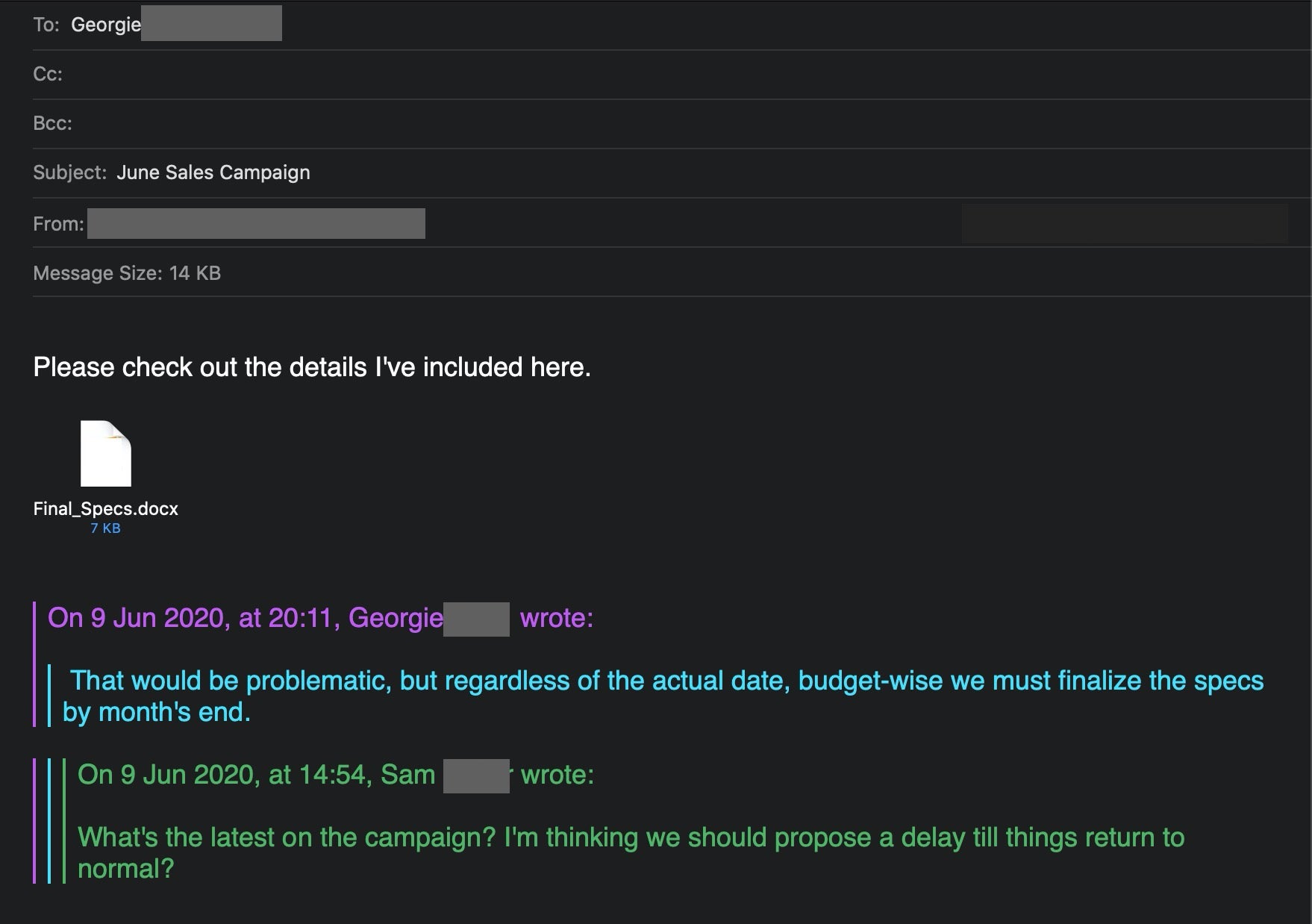

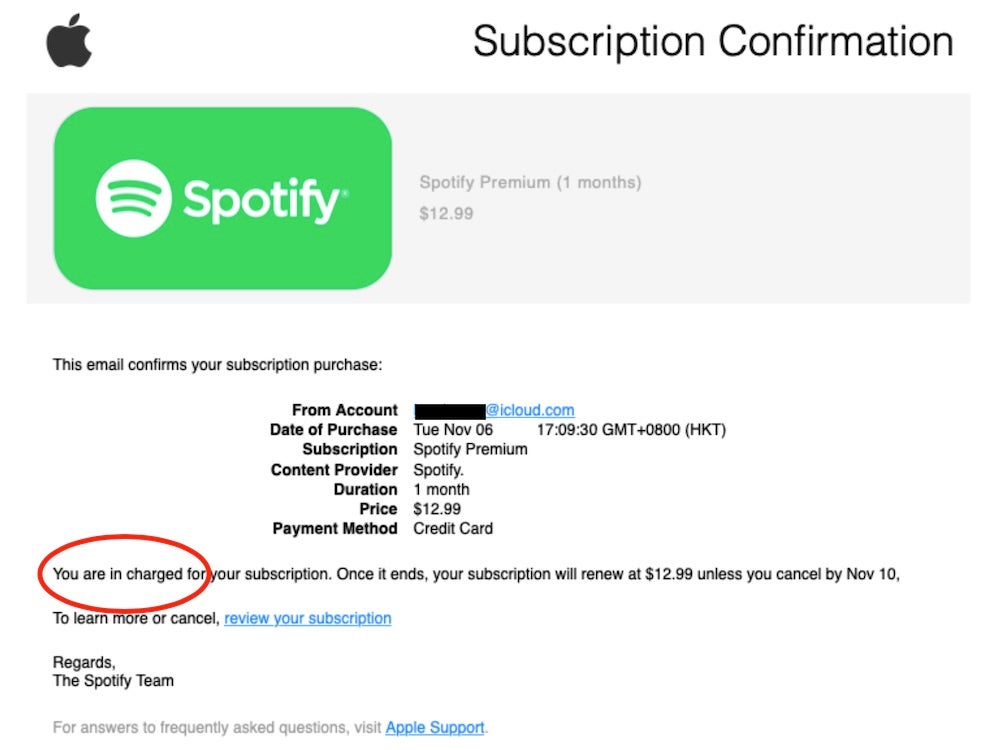

Wie das funktioniert? Hier ein Beispiel: Nehmen wir an, das Konto von „Sam“ wurde kompromittiert und der Angreifer sieht, dass Sam und „Georgie“ (und vielleicht noch andere) sich über eine neue Vertriebskampagne ausgetauscht haben. Diese Kontextinformation verwendet der Angreifer nun, um Georgie ein schädliches Dokument zu schicken, das sich scheinbar auf die aktuelle Konversation bezieht.

Damit der Eigentümer des kompromittierten Kontos nichts vom Verhalten des Angreifers erfährt, nutzen Hacker häufig einen anderen Posteingang für den Empfang von Nachrichten.

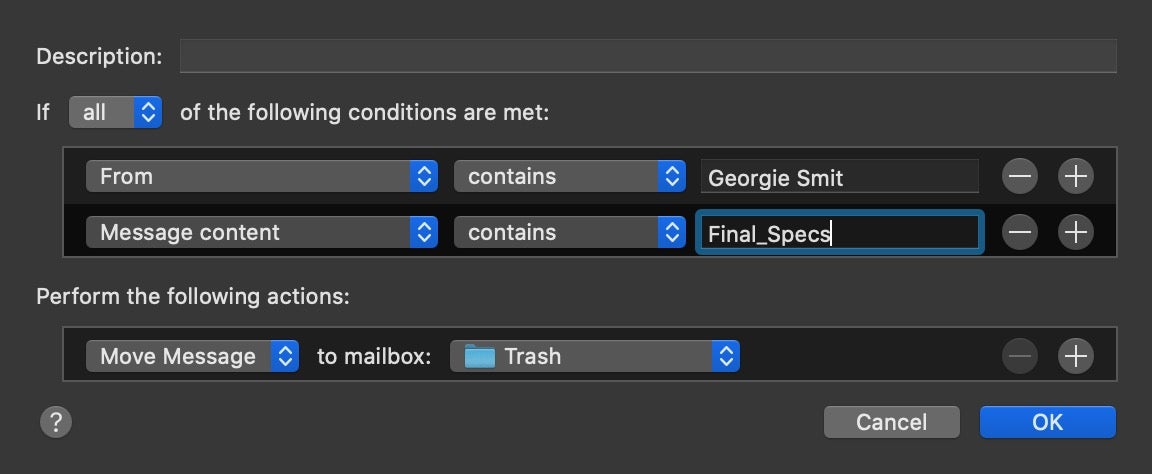

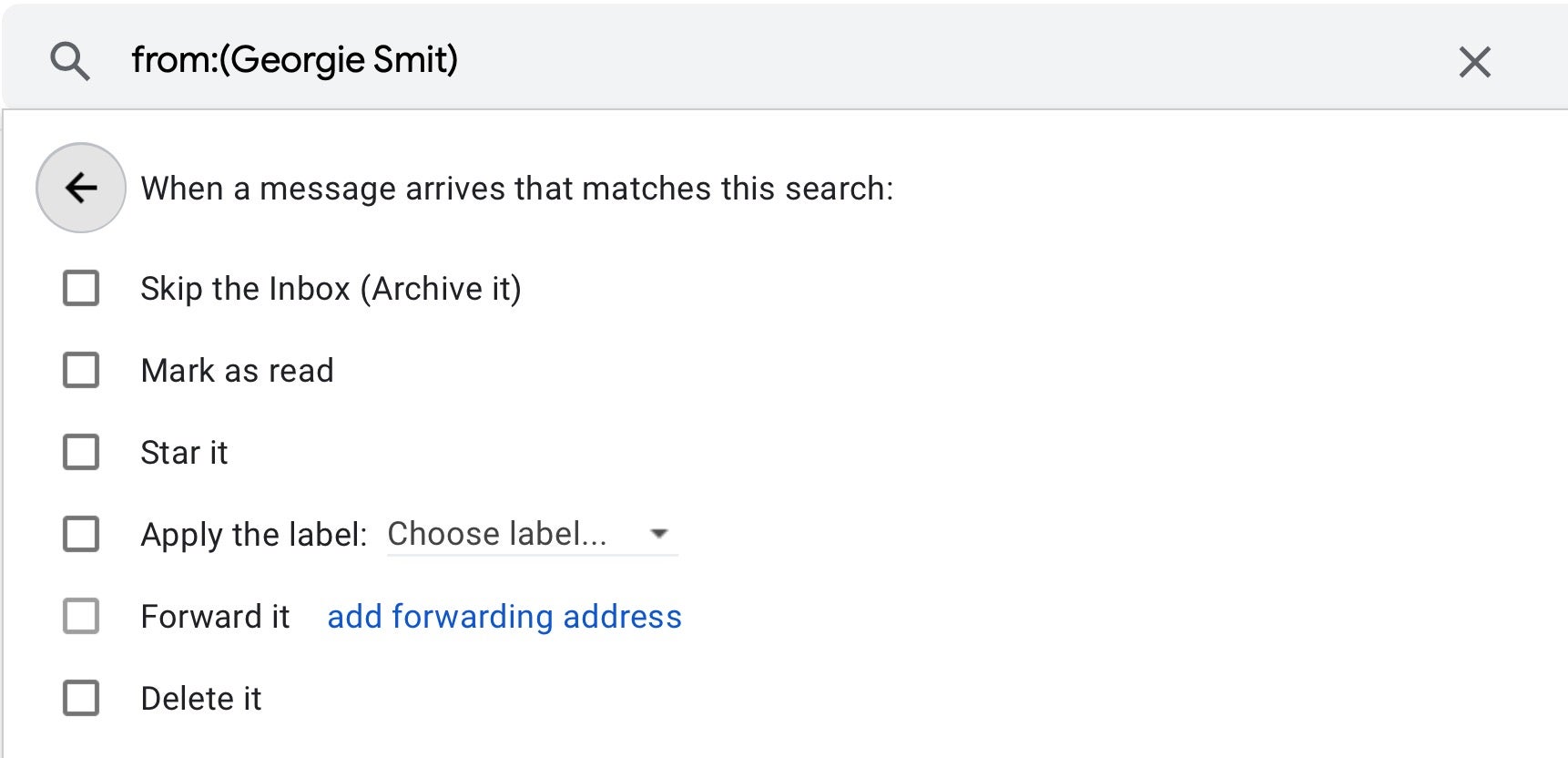

Dafür richten sie im E-Mail-Client Regeln ein, die diese E-Mails vom normalen Posteingang in einen Ordner weiterleiten, in den der eigentliche Kontoinhaber eher nicht hineinsieht, etwa den Papierkorb. Wenn Georgie in unserem Beispiel auf die Phishing-E-Mail von Sam antwortet, wird die Antwort mit dieser Technik umgeleitet, sodass der echte Sam sie niemals zu Gesicht bekommt.

Alternativ legen die Hacker nach der Konto-Übernahme in den Einstellungen des E-Mail-Clients fest, dass die E-Mails bestimmter Empfänger an ein anderes Konto weitergeleitet werden.

Es gibt noch einen weiteren Trick, um den Kontoinhaber über verräterische Aktivitäten im Dunklen zu lassen. Dafür erstellt der Angreifer eine E-Mail-Regel, die in den eingehenden E-Mails nach Wörtern wie „Phishing“, „Hacker“ und „gehackt“ sucht und diese E-Mails dann löscht oder eine automatische vorgefertigte Antwort-E-Mail versendet. Auf diese Weise verhindert er, dass misstrauische oder besorgte Kollegen den Kontoinhaber mit E-Mails wie „Wurdest du gehackt?“ o. ä. warnen können.

Welche Malware-Familien nutzen Antwortketten-Angriffe?

Die Angriffe über E-Mail-Antwortketten begannen 2017. Im Jahr 2018 fingen auch die Banking-Trojaner-Kampagnen Gozi ISFB/Ursnif an, diese Technik anzuwenden, wobei in einigen Fällen nur die Korrespondenzkette selbst gefälscht wurde, um die Legitimität zu erhöhen. In anderen Fällen kompromittierten die Angreifer legitime Konten und kaperten damit die vorhandenen Unterhaltungen oder schickten Spam an andere Empfänger.

Schädliche Anhänge können mit VBScript und PowerShell über Office-Makros Payloads wie Emotet, Ursnif und andere Loader- oder Banking-Trojaner-Malware übertragen.

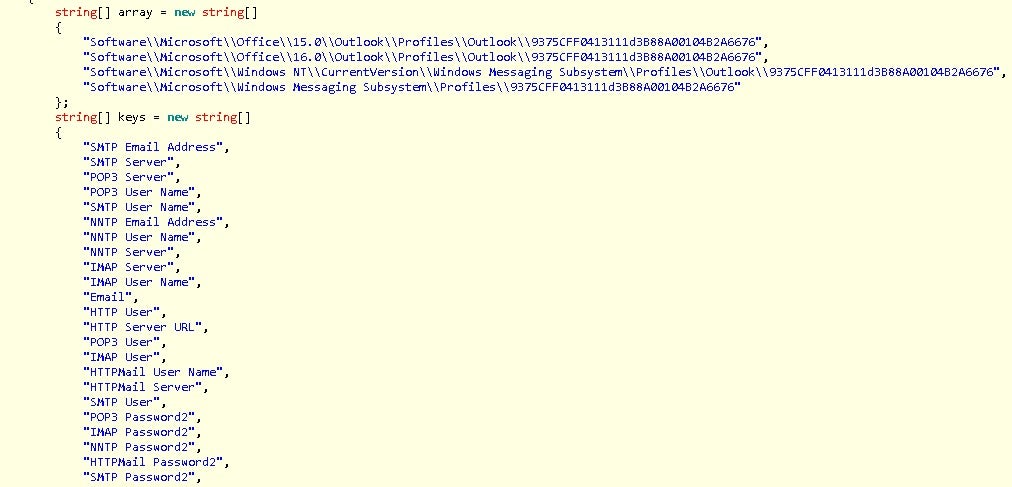

Forscher von SentinelLabs haben gezeigt, wie die Valak-Malware spezielle Plug-ins zum Stehlen von Anmeldedaten einsetzt, die gezielt für Angriffe über E-Mail-Antwortketten konzipiert wurden.

Die Forscher weisen auf Folgendes hin:

Warum sind Angriffe über E-Mail-Antwortketten so effektiv?

Zwar zählen Spearphishing- und auch allgemeine Spam-Phishing-Kampagnen zu den probaten Angriffsmethoden von Bedrohungsakteuren, aber mit Angriffen über E-Mail-Antwortketten legen sie die Messlatte für die Abwehr noch deutlich höher.

Gewöhnliche Phishing-Angriffe weisen häufig verräterische Grammatik- und Rechtschreibfehler auf.

Betrügerische Massen-E-Mails enthalten häufig Betreffzeilen oder Textinhalte, die den meisten Empfängern nur wenig aussagekräftige Kontextinformationen liefern, was verdächtig wirkt.

Selbst wenn es sich um gezieltere Spearphishing-Angriffe handelt, können Sensibilisierungsschulungen und sichere Vorgehensweisen im Umgang mit E-Mails (nicht auf Links klicken, keine Anhänge von unbekannten Absendern öffnen oder nicht auf unaufgeforderte E-Mails antworten) das Risiko reduzieren. Bei Angriffen über E-Mail-Antwortketten fehlen aber oft die üblichen Warnanzeichen.

Angriffe über E-Mail-Antwortketten sind häufig sorgfältig aufgesetzt und enthalten keine sprachlichen Fehler. Der Vertrauensvorteil, der sich durch das Einfügen von Inhalten in eine bereits vorhandene Unterhaltung ergibt, führt dazu, dass selbst äußerst vorsichtigste und umfassend geschulte Mitarbeiter Gefahr laufen, auf diese Taktik hereinzufallen.

Wie lässt sich ein Angriff über eine Antwortkette verhindern?

Angesichts des vertrauenswürdigen, legitimen Ursprungs und der Tatsache, dass der Angreifer über eine E-Mail-Historie und den Konversationskontext verfügt, kann es schwierig sein, einen sorgfältig ausgearbeiteten Antwortketten-Angriff zu erkennen. Das gilt ganz besonders dann, wenn er innerhalb einer langen E-Mail-Unterhaltung mit mehreren vertrauenswürdigen Gesprächsteilnehmern auftaucht (oder ein Teil davon ist).

Es gibt jedoch einige Empfehlungen, mit denen Sie vermeiden, Opfer eines solchen Angriffs zu werden.

Weil Antwortketten-Angriffe auf Konto-Kompromittierungen beruhen, muss erstens sichergestellt sein, dass bei allen E-Mail-Konten des Unternehmens die bewährten Sicherheitsverfahren befolgt werden. Dies umfasst Zwei- oder Mehrfaktor-Authentifizierung sowie individuelle Kennwörter für jedes Konto, die mindestens 16 Zeichen lang sind. Benutzer sollten regelmäßig dazu aufgefordert werden, ihre eigenen E-Mail-Client-Einstellungen und E-Mail-Regeln zu überprüfen, um sicherzugehen, dass Nachrichten nicht unerkannt umgeleitet oder gelöscht werden.

Zweitens sollten Sie die Nutzung von Office-Makros sperren oder komplett verbieten. Obwohl sie nicht das einzige Mittel sind, mit denen schädliche Anhänge ein Gerät kompromittieren können, bleiben Makros ein gern genutzter Angriffsvektor.

Wissen ist Macht. Sprechen Sie deshalb drittens in Ihren Schulungen zur Sensibilisierung von Benutzern auch Angriffe über E-Mail-Angriffsketten an. Erklären Sie, wie sie funktionieren, indem Sie auf Artikel wie diesen verweisen. Den E-Mail-Benutzern muss klar sein, wie Phishing-Angriffe funktionieren und wie Angreifer ihre Techniken weiterentwickeln. Entscheidend ist, dass sie verstehen, warum es so wichtig ist, jede Aufforderung zum Öffnen von Anhängen oder Klicken auf Links – unabhängig von ihrem Ursprung – mit einer gewissen Vorsicht zu behandeln.

Die vierte und wichtigste Empfehlung ist, dass Sie Ihre Endgeräte mit einer modernen, vertrauenswürdigen EDR-Sicherheitslösung schützen, die die Ausführung von schädlichem Code verhindern kann, der sich in Anhängen oder hinter Links verbirgt, bevor er Schaden anrichtet. Alte Virenschutz-Suiten, die auf Reputation und YARA-Regeln beruhen, wurden nicht dafür konzipiert, moderne, dateilose und vielgestaltige Angriffe aufzuhalten. In der heutigen Landschaft der Cybersicherheitsbedrohungen ist eine automatische KI-gestützte Plattform der nächsten Generation das absolute Minimum.

Fazit

Angriffe über E-Mail-Antwortketten sind eine weitere Form von Social Engineering, mit der Bedrohungsakteure ihre Ziele zu erreichen versuchen. Im Gegensatz zur physischen Welt mit ihren feststehenden Naturgesetzen existieren in der Cyberwelt keine Regeln, die sich nicht durch Manipulieren der Hardware, der Software oder des Benutzers ändern ließen. Das gilt jedoch für die Verteidiger genauso wie für die Angreifer. Wenn wir die Kontrolle über alle Aspekte unserer Cyberumgebung behalten, können wir Angriffe abwehren, bevor sie ausgeführt werden oder dauerhaften Schaden im Unternehmen anrichten. Schützen Sie Ihre Geräte, informieren Sie Ihre Benutzer, schulen Sie Ihr Personal und sorgen Sie dafür, dass sich die Kriminellen ein anderes Ziel suchen müssen.